时间敏感网络中确定性传输技术综述

李宗辉

,

杨思琪

,

喻敬海

,

邓仰东

,

万海

软件学报  2022, Vol. 33 2022, Vol. 33 Issue (11): 4334-4355 Issue (11): 4334-4355 |

当前, 新一轮科技革命和产业变革[1]蓬勃兴起, 人工智能创新发展并与新工业革命深度融合, 催生了数据驱动的工业新生态. 网络作为数据传输的重要载体, 是新工业生态不可或缺的基础设施. 然而, 传统的工业控制网络广泛使用总线型网络, 如汽车、数控机床领域使用的CAN总线[2], 轨道交通领域使用的MVB总线[3]等. 它们传输带宽低, 不利于越来越多传感器节点的接入, 影响数据传输的效率, 严重制约着数据驱动的新工业生态的发展. 工业以太网作为总线型网络的替代方案, 其标准百花齐放百家争鸣. 根据工业实时以太网解决方案所在的不同网络层次, 现有的工业以太网标准被分为3类[4]. 第1类标准位于TCP/UDP/IP协议族之上, 如Modbus[5], Ethernet[6,7], P-NET[8], VNet[9]等. 它们最大的优势是不改变IP层及其以下的传输协议, 能很好地兼容以太网, 标准以太网设备无需任何改动即可接入. 但IP路由、网络拥塞引入的不确定性不可避免. 尽管使用了IP报文中的差分服务代码点(different services code point, DSCP)[10]和802.1p中定义的优先级字段让控制报文享有最高优先级转发, 也仅在一定程度上缓解了时延的不确定性. 第2类标准位于以太网之上, 即不改变以太网及其以下的传输协议, 如EPL (Ethernet powerlink)[11]、TCNet (time-critical control network)[12]、EPA (Ethernet for plant automation)[13]、PROFINET[14]、AFDX (avionics full duplex switched Ethernet)[15]等. 这类工业以太网标准与第1类标准的最大区别是它们定义各自的以太网类型即以太网报文中的EtherType字段, 直接跳过TCP/UDP/IP协议族进行以太网报文的组包, 控制数据的路由被事先规划, 从而避免了IP路由引入的不确定性. 在网络拥塞避免上, 通常使用3种策略, 第1种是主从式策略, 仅当被允许的从节点才能发送报文; 第2种是时分复用策略, 网络根据控制节点发送控制数据的频率计算一个宏周期, 然后宏周期又被分为周期项和非周期项, 在周期项每个控制节点被分配一个时间片发送控制数据, 在非周期项非实时数据被传输; 第3种策略是周期性的轮询(polling)策略, 每个节点根据控制数据的发送频率被事先分配一个或者多个轮询的周期, 控制数据仅在周期性的轮询时刻被传输, 其他时间用于非实时数据的传输. 这些策略很好地避免了网络拥塞, 提供了控制数据的实时性保证, 但它们的共同缺点是带宽利用率低——因为实时数据的传输带宽被事先分配导致非实时数据无法利用, 同时其他以太网设备的接入可能会打破原有的传输模式导致兼容性问题. 最后一类标准是修改以太网的传输协议使其适合特定的网络拓扑如菊花链式拓扑和环形拓扑, 这类标准包括SERCOS III[16]、EtherCAT[17]等. 由于以太网传输协议的修改, 兼容性成为严重的问题, 其他以太网设备接入需要专门的转换设备甚至无法接入; 同时, 对拓扑结构的限制也降低了这些标准的适用性. 尽管它们都是利用标准以太网接口进行工业控制的数据传输, 但实时性和确定性的策略互不相同, 导致不同工业以太网间无法实现互联互通. 工业4.0和新一轮工业革命强烈刺激着工业控制的信息化、数字化, “一套网络处处适用”的需求日益凸显.

为了标准化工业以太网的发展和克服总线型网络带宽低、现有工业以太网标准兼容性差等问题, 由IEEE 802.1在2012年11月发起成立时间敏感网络(time-sensitive networking, TSN)工作组, 负责扩展标准以太网802.3支持工业控制的实时性、确定性数据传输. 中国互联网产业联盟(AII) 2019年10月发布《时间敏感网络(TSN)产业发展报告》[18]和2020年8月《时间敏感网络(TSN)产业白皮书》[19]标志着时间敏感网络业已成为工业互联网基础设施转型升级的新方案, 被工业界广泛接受. 2017年11月, 国务院在《关于深化“互联网+先进制造业”发展工业互联网的指导意见》[20]中, 将“夯实网络基础”作为主要任务之一, 要求通过工业互联网构建网络、平台、安全3大功能体系, 打造人、机、物全面互联的新型网络基础设施, 形成智能化发展的新兴业态和应用模式. 2020年3月6日工业和信息化部发布《关于推动工业互联网加快发展》的通知, 明确将时间敏感网络作为工业互联网创新发展的优先领域进行技术攻关. 时间敏感网络作为工业互联网的新型网络基础设施, 为互联网+、物联网、边缘计算、智能制造等新兴信息技术提供强大的互联互通和高质量传输能力, 契合国家加速工业发展、提高智能化水平、深化两化融合的重大需求.

1.2 时间敏感网络时间敏感网络作为控制(operation technology, OT)网络和信息(information technology, IT)网络融合的产物, 既能满足工业控制的实时性和确定性, 又能兼容以太网, 实现工业控制数据和以太网数据的混合传输. 因此, 时间敏感网络的数据传输具有如下3个特征.

• 实时性: 控制报文端到端的时延是有界的, 时延的上界通常由工业控制的具体需求给定, 报文端到端的时延为从起始节点的第1比特被发送到链路上到第1比特到达终端节点的时间;

• 确定性: 控制报文端到端时延的抖动通常是很小的, 如微秒级;

• 兼容性: 控制报文可以与其他以太网报文混合传输.

实时性、确定性是前提, 是关键; 兼容性体现了时间敏感网络与以太网的融合.

根据不同的业务需求, 时间敏感网络将传输的数据分为3大类.

• 周期性业务流: 主要应用于工业控制, 满足工业应用严格约束的实时性、确定性需求. 时间敏感网络参考时间触发的以太网(time-triggered Ethernet, TTEthernet)[21-23]的策略, 考虑实时数据的路由、网络资源以及应用的实时性、确定性需求, 通过全局调度计算周期性业务流在每个网络设备(包括交换机和终端)中的发送时间点, 然后调度结果被转化为设备的配置, 每个设备在配置的时间点周期性地发送实时数据. 这样的传输方式可以定制每条业务流的传输周期和端到端的时延, 从而满足不同工业应用对不同控制业务的周期和时延需求. 该传输方式精准地调度了周期性业务流在不同设备中的发送时间点, 被标准化为IEEE 802.1Qbv[24], 被称为时间触发的数据传输. 时延的抖动依赖于时间同步的精度即时间同步的网络中任意两个设备之间的最大时间偏差. 时间敏感网络利用精简的IEEE 1588[25]实现网络的时间同步, 被标准化为IEEE 802.1AS[26]. 通常时间同步的精度可达微秒级甚至亚微秒级. 周期性业务流也被称为时间触发的数据, 简记为TT.

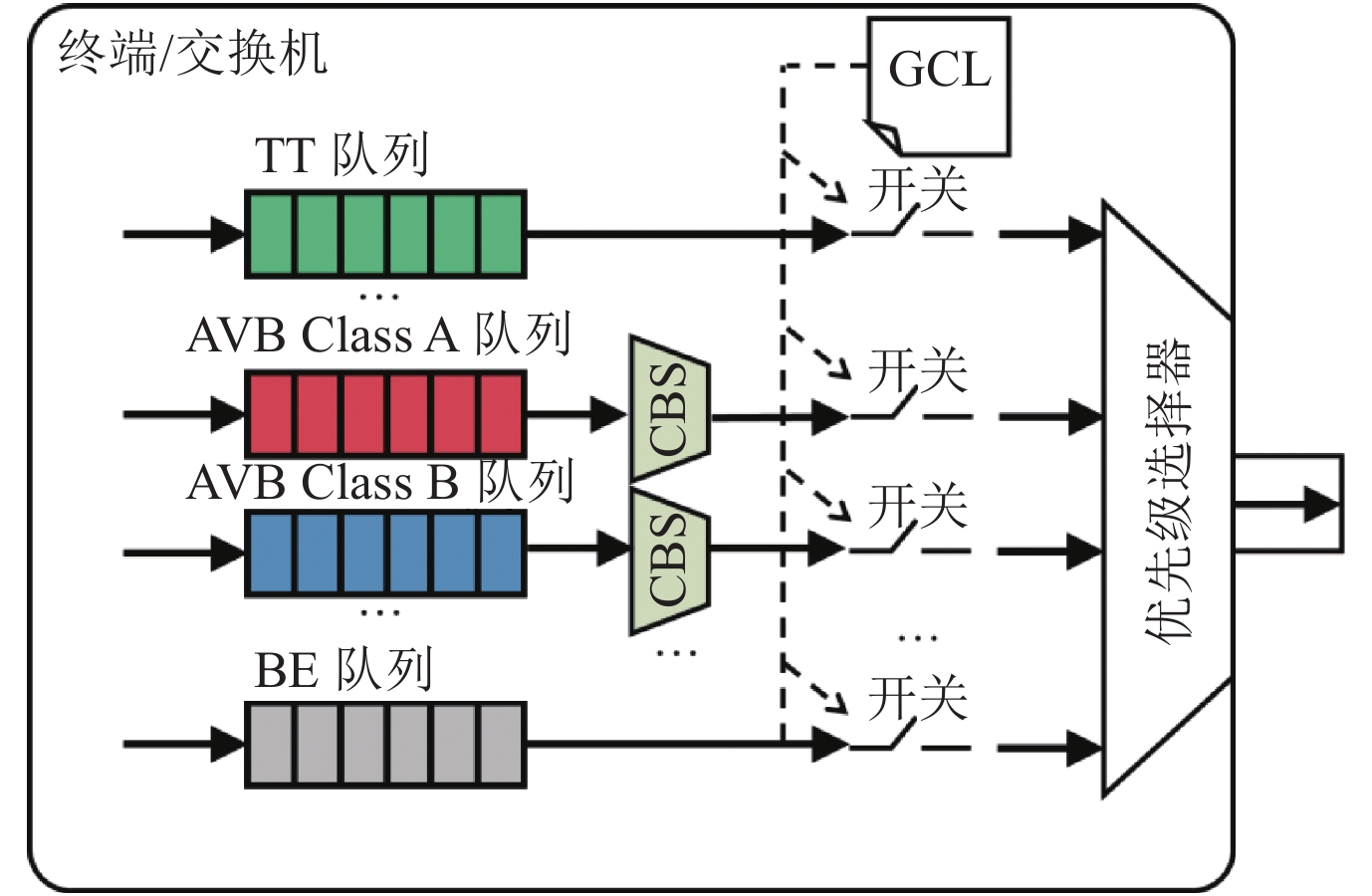

• 突发性实时业务流: 主要应用于突发性的、对时延有一定要求的业务, 在TTEthernet中被称为速率受限的数据(rate-constrained data, RC), 如列车控制网络中的消息数据、视频音频数据等. 由于数据的突发性, 为了避免网络拥塞, 时间敏感网络采用流量整形器如基于信用的整形器(credit-based shaper, CBS)平滑流量, 然后再给予突发性实时业务流较高的优先级进行转发. 这样的传输方式继承了IEEE 802.1对音视频传输(audio-video bridging, AVB)的支持即802.1BA[27], 保证了突发性实时业务流的时延上界.

• 突发性非实时业务流: 主要应用于对时延没有要求的业务, 如文件传输、浏览网页等.

突发性实时业务流和突发性非实时业务流均采用以太网尽力而为(best-effort, BE)的传输方式, 并通过流量整形和优先级提供不同的服务质量, 因此若无区分必要, 这两种业务流统称为突发性业务流, 简记为BE. 为了进一步减小低优先级报文对高优先级报文传输时延的影响, 时间敏感网络在802.1Qbu[28]中定义了一种抢占式传输策略, 即当高优先级数据准备发送时, 如果低优先级的数据正在发送, 低优先级报文填充上正确的CRC校验码后中断传输, 然后待高优先级报文传输完毕后再进行续传. 截断的低优先级报文被缓存到直连的下一级设备, 待报文的剩余部分被接收完毕后再进行转发. 为了实现周期性业务流与突发性业务流的混合传输, 时间敏感网络在802.1Qbv中定义了一种保护带策略(guard band strategy), 即突发性业务流在发送时总是先计算到周期性业务流发送点的剩余时间, 如果剩余时间足以把当前数据发送完毕则立刻发送报文, 否则等到周期性业务流发送完毕后再发送该报文. 这种保护带策略避免了周期性业务流因突发业务流的传输而引起的延迟, 即周期性业务流与突发性业务流可以无冲突的传输.

时间敏感网络是工业控制网络与以太网融合的产物. 工业控制网络为实现实时性、确定性的数据传输广泛采用集中式、主从式控制模式以避免网络拥塞和数据冲突, 契合软件定义网络(software-defined networking, SDN)控制面、转发面分离的平台化模式——控制面综合决策的结果转化为流表被转发面解释执行以控制报文的转发. 时间敏感网络标准化YANG模型802.1Qcp[29]支持SDN的平台化控制模式, 在控制面主要研究多周期业务流的调度, 在转发面主要研究突发业务流与周期性业务流的混合传输技术.

1.3 确定性传输技术时间敏感网络中的确定性传输技术泛指保障业务流端到端传输时延相关服务质量(比如时延上界、时延抖动等)的技术, 解决的核心问题是如何在不确定的网络环境中满足业务流对端到端传输时延和抖动的需求, 主要涉及4方面的关键技术及挑战.

首先是业务流的流量模型. 确定性传输技术的核心目标是保障业务流时间相关的服务质量. 时间敏感网络将业务流的流量模型分为两类, 一类是周期性业务流的流量模型——面向工业控制, 对时延和抖动都有严格的要求, 另一类是突发性业务流的流量模型——对时延上界有需求而对抖动不予限制, 比如音视频流量. 当前, 周期性业务流的流量模型以时间同步为基础, 通过时间触发的传输机制保障业务流对时延和抖动的需求; 突发性业务流的调度以周期性业务流的可调度性为基础尽可能保障突发性业务流的服务质量. 因此, 当前的流量模型缺乏对多同步域网络(比如异步终端的接入、5G+TSN异构网络融合等场景)的支撑, 和对周期性业务流和突发性业务流的联合调度与协同优化. 这部分内容将在第2节详细展开.

第2是周期性业务流的调度技术. 它以流量模型为基础, 构建周期性业务流的线性约束, 通过可满足性求解器如Z3或者整数线性规划求解器进行调度求解. 然而, 周期性业务流的调度是NP完全问题, 如何优化和加速调度成为关键问题. 第3节从调度模型出发, 介绍了3个方向的调度优化技术包括结合底层实现的软硬件协同优化、启发式快速调度技术、与突发业务流结合的联合调度技术.

第3是周期性业务流与突发业务流的混合传输技术. 它以调度生成的业务流配置信息为基础, 从时间敏感网络交换机体系结构角度阐述两种业务流的融合传输策略与相关标准, 涉及的关键技术问题包括时间流表的存储及访问控制、时间有序的队列管理和融合传输的带宽浪费等问题. 第4节对此进行了详细介绍.

最后是基于网络微积分的时延分析技术. 它结合业务流的调度和底层混合传输技术, 刻画流量的到达曲线和服务曲线, 分析突发业务流在周期性业务流影响下的端到端最坏时延, 关键挑战是如何精准刻画业务流的达到曲线和服务曲线以便获得更紧致的端到端最坏时延. 第5节对此进行了详细介绍.

1.4 主要贡献本文综述了时间敏感网络中的确定性传输技术, 主要贡献体现在以下3个方面.

(1) 本文以业务流的流量模型为基础, 从控制面的调度技术到转发面的体系结构, 再到综合调度技术与体系结构的时延分析技术, 共4个方面, 系统性地综述了时间敏感网络中的确定性传输技术.

(2) 本文详细介绍了这4方面确定性传输技术的挑战、最新研究成果、局限和未来可能的研究方向, 相关基础完备, 自包含, 自成体系.

(3) 本文深入浅出, 适合各类从事时间敏感网络研究和研发人员包括初学者和资深研究者, 提供对确定性传输技术最新研究成果的深入剖析和未来研究方向的洞察, 将对推动时间敏感网络技术在国内的研究、推广和应用落地产生积极影响, 具有重要意义.

1.5 组织结构本文聚焦时间敏感网络中确定性传输技术, 共分为6节: 第2节是理论基础, 调研了时间敏感网络的流量模型及应对不同应用需求的局限性; 基于第2节的流量模型, 第3节从控制面调研了多周期性业务流的调度技术及存在的挑战; 第4节从转发面调研了突发与多周期业务流的混合传输技术及局限性; 基于第4节的传输技术, 第5节调研了TSN中基于网络微积分的时延分析技术及存在的问题; 最后, 第6节总结全文, 指出时间敏感网络中突发与周期性业务流的调度和传输技术存在的挑战和未来的研究方向.

2 时间敏感网络的流量模型本节首先介绍了时间敏感网络流量模型的基本符号和术语, 然后分别介绍了周期性业务流的流量模型和突发业务流的流量模型, 以及它们适用的应用场景与局限性.

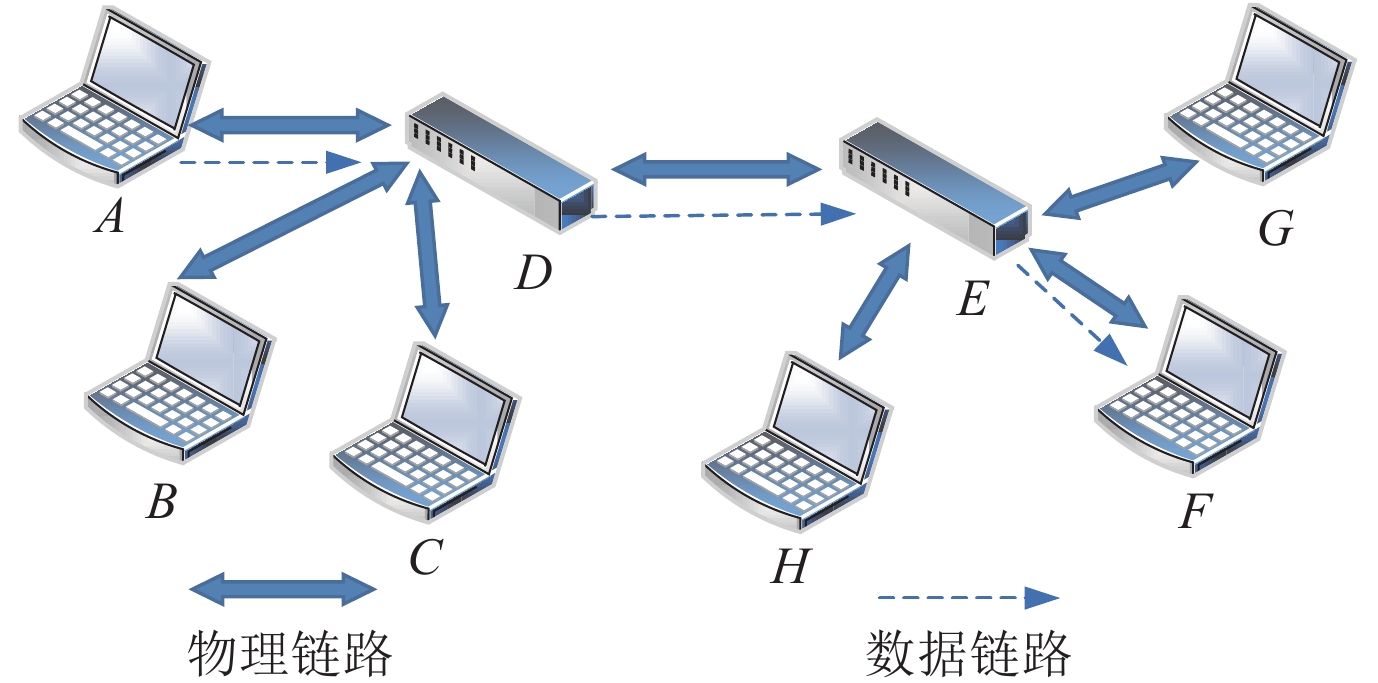

2.1 基本符号和术语一个网络的拓扑结构可以形式化定义为一个无向图G(V, E), 终端设备和交换机是顶点V, 两个物理设备间的链接是边E. 图1呈现了一个包含6个终端设备和2个交换机的简单TSN网络. 两个物理设备间的链接定义了两个方向的数据链路. 本文用L表示数据链路构成的集合, 即:

|

图 1 TSN网络的简单示例 |

| ∀v1,v2∈V:{v1,v2}∈E⇒[v1,v2]∈L,[v2,v1]∈L | (1) |

其中,

| p=[[v0,v1],…,[vn,vn+1]] | (2) |

该数据通路包含了n个交换机即

| fi={fi.period,fi.length}∪{f[vk,vl]i.offset|[vk,vl]∈vli} | (3) |

公式(3)表达了业务流

对于任意业务流

| delaypfi=f[vn,vn+1]i.offset−f[v0,v1]i.offset+pdelay[vn,vn+1]+ldelay[vn,vn+1] | (4) |

其中,

| worstpfi=f[vn,vn+1]i.offset−f[v0,v1]i.offset+pdelay[vn,vn+1]+ldelay[vn,vn+1]+jitter | (5) |

| bestpfi=f[vn,vn+1]i.offset−f[v0,v1]i.offset+pdelay[vn,vn+1]+ldelay[vn,vn+1]−jitter | (6) |

时延的抖动

| jitterpfi=worstpfi−bestpfi=2×jitter | (7) |

从

多周期业务流模型特别适合周期性的工业控制, 如过程控制, 可以很好地满足工业控制对实时性、确定性的需求——毫秒级的时延和微秒级的抖动[30]. 近来, 负责标准化5G系统架构的国际组织3GPP, 在发布v16版本的系统架构中, 将5G扩展支持TSN网络, 至此, 5G+TSN的一体化网络对工业物联网(industrial Internet of Things, IIoT)从有线到无线的全覆盖支持逐步形成. 图2示意了5G+TSN的融合架构[31-34], 被5G基站覆盖的无线区域, 可以整个看成一个交换机; 交换机的端口实现5G帧与TSN报文的适配和转化, 并记录报文进/出的时间戳, TSN根据这些时间戳进行时间同步; 5G网络利用内部系统时钟进行基站与5G适配器的时间同步, 并完成数据转发和传输; 对于周期性业务流, 5G网络利用极高可靠低时延特性(ultra-reliable and low-latency communication, URLLC), 保障99.9999%帧错误率下实现1 ms以下的低时延传输, 这样5G交换机对周期性业务流的转发时延可以设置为1 ms.

|

图 2 5G+TSN融合架构 |

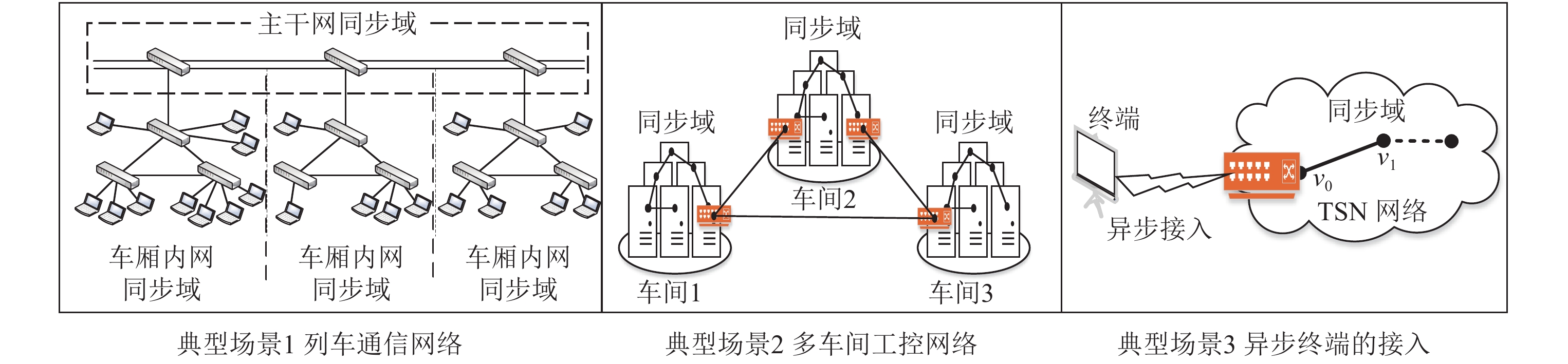

然而, 周期性业务流的确定性传输有一个重要的前提条件: 全网包括交换机和终端设备, 需建立时间同步. 时间敏感网络利用802.1AS进行时间同步, 同步精度随网络直径线性衰减, 即网络直径越大, 同步精度越差. 由于业务场景的不同, 建立全网的时间同步不总是最好的解决方案, 甚至无法进行全网同步. 图3示意了3类需划分子同步域的TSN网络典型场景. 场景1是列车通信网络, 大部分实时控制发生在车厢内部, 少量通信需要跨车厢传输; 如果建立全网同步, 同步精度的损失将扩散到全网, 引起所有实时数据传输的确定性降低; 因而更好的解决方案是划分同步域, 每节车厢一个同步域, 主干网一个同步域, 保持域内通信的确定性不受影响. 场景2是多车间工控网络, 它是TSN网络大规模应用的典型场景, 过长的网络直径导致时间同步精度损失过大, 无法满足工控网络的确定性传输需求, 因而划分同步域成为可行的解决方案, 每个车间构成一个同步域, 域内的确定性传输不受域间传输的影响. 场景3是异步终端的接入, 这类场景经常发生在工控网络的改造过程中, 原有控制设备不支持时间同步协议, 无法进行同步, 但又有控制数据需要传输, 这时可以将单个异步终端作为一个同步域, 将TSN网络作为一个同步域, 进行域间确定性传输.

|

图 3 TSN网络划分同步域的典型场景 |

同步域的划分打破了TSN网络全局同步的假设, 导致域间通信具有明显的异步性. 当前的处理方法是忽略域间的异步特征直接利用时间触发的传输机制对域间业务流进行传输. Gutierrez等人[35]提出配置代理的解决方案来应对网络中的异步数据流. 该配置代理由3个组件构成, 即监控组件、提取组件和调度组件. 监控组件监控网络数据流量的变化并提供统计信息如最大、最小、平均时延, 报文的频率、数量等, 提取组件根据这些监控信息计算出异步数据流的周期、时延、长度、路由等信息, 然后这些异步数据流的信息被调度组件用于增量式的调度, 生成新的配置, 最后它们通过动态主机配置协议(dynamic host configuration protocol)重新配置整个网络. Yu等人[36]引入候车厅(waiting rooms)机制, 让错过发送时间的异步业务流, 等待下一个发送时间进行传输. 这些方法突出的问题是忽略了域间业务流的异步传输特征, 即数据流产生的时间可能在调度的发送时间点之前或之后. 异步数据流为了使用时间触发的传输机制进行数据传输, 必需等到最近的发送点才能发出, 造成最大可达一个发送周期的时延抖动, 而且如果估计的周期偏大, 将会导致异步数据流的报文排队甚至丢包的情况发生, 严重影响异步数据流的确定性传输. 解决多周期业务流跨同步域传输的更有效的方法, 有待提出和进一步完善.

2.3 突发业务流的流量模型一条业务流

流量整形的方法基于TSN标准802.1Qav[37], 这个标准定义了基于信用的流量整形器(credit-based shaper, CBS), 将突发业务流分为Class A和Class B两种类型, 每种类型分别有独立的信用值(credit), 信用值积累速率(

• 只有credit≥0时数据才能被传输, 当数据帧被传输时, credit以

• 当队列中的数据帧处于等待传输时, credit以

• 当credit< 0时, 则队列需等待credit恢复到0时才能进行传输, credit积累速率为

• 当Class A和Class B队列的信用值均大于0时, Class A队列的数据优先Class B的数据进行传输;

每种类型的积累速度

流量整形和优先级调度方法的共同特点是将周期性业务流作为突发业务流时延分析的静态输入, 缺乏联合优化. Tămaş-Selicean等人[48,49]通过统计分析将突发业务流转化为周期性业务流, 首先调度原周期性业务流, 然后在满足其可调度性的前提下, 利用禁忌搜索(tabu search)调整转化后的周期性业务流在网络设备中的发送时间点, 从而优化突发业务流端到端的时延. 这类方法试图将突发业务流转化为周期性业务流进行联合优化, 但这种转化忽略了突发业务流的动态性特点, 当突发业务流流量发生变化时, 网络需重新调整调度, 无法及时响应流量的变化, 而且统计分析获得的周期和报文长度可能偏小和偏大, 造成排队或者预留带宽浪费等问题. 突发业务流与周期性业务流协同优化的方法有待提出和进一步优化.

3 控制面多周期业务流的调度技术时间敏感网络在控制面通过时间触发的调度, 精确地指定多周期业务流在每个设备中的发送时间点以满足工业应用指定的端到端的时延需求. 本部分首先介绍时间触发的调度模型, 然后分析调度技术的研究现状与挑战.

3.1 时间触发的调度模型时间触发的调度最早在2010年实时领域的顶级国际会议(real-time system symposium, RTSS)上被TTTech公司的Wilfried Steiner用线性约束进行建模[23]. 该模型一直沿用至今, 成为时间触发调度技术的基准模型. 它从6个方面阐述了一个可行的时间触发调度应该满足的线性约束.

(1) 多周期业务流的无冲突约束

对于任意两条流

| \left. { \begin{array}{c} \forall \left[{v}_{k}, {v}_{l}\right]\in L, \forall {f}_{i}, {f}_{j}\in F,\\ \forall {a}\in \left[0..\left(\dfrac{LCM\left(F.period\right)}{{f}_{i}.period}-1\right)\right], { }\forall {b}\in \left[0..\left(\dfrac{LCM\left(F.period\right)}{{f}_{j}.period}-1\right)\right]:\\ \left(\left({f}_{i}\ne {f}_{j}\right)\bigwedge \exists {f}_{i}^{\left[{v}_{k}, {v}_{l}\right]}\bigwedge \exists {f}_{j}^{\left[{v}_{k}, {v}_{l}\right]}\right) \Rightarrow\\ \left(\right({a}\times{f}_{i}.period+{f}_{i}^{\left[{v}_{k}, {v}_{l}\right]}.{\mathit{offset}}\geqslant {b}\times{f}_{j}.period+{f}_{j}^{\left[{v}_{k}, {v}_{l}\right]}.{\mathit{offset}}+{f}_{j}.length)\\ (b\times {f}_{j}.period+{f}_{j}^{\left[{v}_{k}, {v}_{l}\right]}.{\mathit{offset}}\geqslant a \times f_i .period+{f}_{i}^{\left[{v}_{k}, {v}_{l}\right]}.{\mathit{offset}}+{f}_{i}.length))\end{array} } \right\} | (8) |

其中,

(2) 路径依赖约束

对于任意的一条流

| \left. {\begin{array}{c} \forall vl\in VL:\mathrm{ }\mathrm{ }\mathrm{ }\mathrm{ }\mathrm{ }\forall {p}_{i}\in vl:\forall \left[{v}_{x}, {v}_{j}\right], \left[{v}_{j}, {v}_{y}\right]\in {p}_{i}:\\ {f}_{i}^{\left[{v}_{j}, {v}_{y}\right]}.{\mathit{offset}}\geqslant {f}_{i}^{\left[{v}_{x}, {v}_{j}\right]}.{\mathit{offset}}+{pdelay}^{\left[{v}_{x}, {v}_{j}\right]}+{ldelay}^{\left[{v}_{x}, {v}_{j}\right]}\end{array}} \right\} | (9) |

(3) 缓存占用约束

同(2)类似, 该约束刻画了任意一条流

| \left. {\begin{array}{c} \forall vl\in VL:\mathrm{ }\mathrm{ }\mathrm{ }\mathrm{ }\mathrm{ }\forall {p}_{i}\in vl:\forall \left[{v}_{x}, {v}_{j}\right], \left[{v}_{j}, {v}_{y}\right]\in {p}_{i}:\\ {f}_{i}^{\left[{v}_{j}, {v}_{y}\right]}.{\mathit{offset}}-\left({f}_{i}^{\left[{v}_{x}, {v}_{j}\right]}.{\mathit{offset}}+{pdelay}^{\left[{v}_{x}, {v}_{j}\right]}+{ldelay}^{\left[{v}_{x}, {v}_{j}\right]}\right)\leqslant {membound}^{\left[{v}_{j}, {v}_{y}\right]}\end{array}} \right\} | (10) |

这个约束表达了数据流

(4) 同时转发约束

该约束刻画了任意一条流

| \left. {\begin{array}{c} \forall vl\in VL:\mathrm{ }\mathrm{ }\mathrm{ }\mathrm{ }\mathrm{ }\forall {p}_{i}, {p}_{l}\in vl:\forall \left[{v}_{j}, {v}_{b}\right]\in {p}_{k}, \left[{v}_{j}, {v}_{d}\right]\in {p}_{l}:\\ {f}_{i}^{\left[{v}_{j}, {v}_{b}\right]}.{\mathit{offset}}={f}_{i}^{\left[{v}_{j}, {v}_{d}\right]}.{\mathit{offset}}\end{array} } \right\} | (11) |

这个约束是可选的, 当忽略这个约束时, 数据流

(5) 端到端时延约束

该约束刻画了任意一条流

| \left. {\begin{array}{c} \forall {f}_{i}\in F:\forall \left[{v}_{k}, {v}_{l}\right]\in last\left({f}_{i}\right):\\ {f}_{i}^{\left[{v}_{k}, {v}_{l}\right]}.{\mathit{offset}}-{f}_{i}^{first\left({f}_{i}\right)}.{\mathit{offset}}\leqslant {f}_{i}.latency\end{array}} \right\} | (12) |

其中,

(6) 满足应用需求的其他约束

该类约束和具体的应用需求相关, 比如, 业务流

| \begin{array}{c}{f}_{a}^{first\left({f}_{a}\right)}.{\mathit{offset}}-{f}_{b}^{first\left({f}_{b}\right)}.{\mathit{offset}}\geqslant \Delta \end{array} | (13) |

第3.1节中描述的线性约束是NP完全问题, Steiner[23]利用可满足性求解器(SMT-solver)[50,51]对线性约束进行求解. 它首先将这些约束划分为多个子集, 然后利用SMT-Solver逐一对线性约束进行求解, 当某一子集的线性约束无法满足或者求解超时, 回滚上一个子集的求解, 并将这个子集和上一个子集的约束合并进行再一次的求解. 为了提高调度的速度, Pozo等人[52,53]优化了求解器SMT-Solver的参数配置. 多周期业务流的调度技术大致分为3个方向.

(1) 结合底层实现的调度技术: 这一类研究工作普遍认为前人的调度技术对底层实现做了过于简单的抽象, 导致资源利用率不高、流表与底层架构映射困难等问题. Li等人[54]提出交换-缓存-交换的时间敏感网络交换机体系结构, 利用双crossbar共享缓存, 建立了共享缓存的线性约束, 将缓存资源的利用率提高到了100%. Craciunas等人[55,56]以时间敏感网络的时间感知流量整形器(time-aware shaper, TAS)为基础, 建立了直接适用门控列表(gate control list, GCL)的线性调度约束. Oliver等人[57]和Steiner等人[58]发现TAS使用先进先出队列存储报文, 当不同端口的报文几乎同时到达时, 报文的入队顺序是不确定的, 导致出队顺序也不确定, 影响报文传输的确定性; 为了解决这个问题, 它约束队列最多缓存一个报文(称为 frame isolation), 同时也导致了队列空间的浪费. 这类调度技术以底层实现为基础, 建立时间触发调度的线性约束模型, 以更好地适应底层的实现; 通常他们在建模时都会遇到非线性约束, 通过引入额外的中间变量, 将非线性约束转化为线性约束, 增加了调度的复杂性, 而且如果缺陷是底层体系结构所固有, 调度技术的适配将无法解决这些问题. 一种更好地做法是软硬件协同优化, 既从体系结构角度解决已有问题的缺陷, 又从调度角度适应底层体系结构的变化; 既充分挖掘体系结构改变带来的优势, 又尽量降低时间触发调度的复杂性. 软硬件协同优化的时间触发调度方法有待提出.

(2) 快速调度技术: 这一类研究工作以工业物联网(IIoT)为背景, 认为网络是动态变化的, 如设备的添加和移除、网络拓扑的变化, 这些都会引起调度的变化; 而时间触发的调度是NP完全问题, 为了适应网络的动态变化, 需对周期性业务流进行快速调度. 为了简化TAS, IEEE标准802.1Qch[59]定义了两个乒乓队列, 一个接收另一个发送, 并周期性轮换; 该机制甚至可以没有GCL表, Yan等人[60]给出了基于业务流终端发送时间(也称为注入时间)的启发式调度算法, 然而由于802.1Qch的乒乓机制, 时延抖动是2倍的轮换周期. Nayak等人[61,62]引入时间槽的概念, 每条流独占一个时间槽, 时间槽的大小足以完成一次数据流从发送到响应的整个过程, 从而极大地减少了业务流间的冲突发生; 同时它采用增量调度的方式来应对周期性业务流的动态变化如数据流的添加和路由的变化. Yu等人[63,64]一方面裁剪网络拓扑中不会传输周期性业务流的链路, 并将裁剪后网络拓扑中出现的完全子图映射为单个节点, 进一步简化网络拓扑; 另一方面设置带宽使用门限, 通过路由使得单条链路上的多周期业务流带宽占比不超过门限, 减少链路冲突引起的调度回滚; 从而提高调度的性能. Falk等人[65]忽略报文在交换机中缓存时间的差异(称为zero queueing), 认为报文在每个交换中的驻留时间相同, 使得调度仅需分配报文在发送终端的起始发送时间, 而不用调度报文在每个交换机中的发送时间, 从而极大地简化了调度的复杂度. 这些启发式的调度方法确实提高了调度性能, 但它们的简化方式以牺牲网络的可调度性为代价, 当数据流增多时, 这些方法很快便无法进行调度了. 还有一些快速调度方法面向特定领域, 利用领域特定简化调度, 如Wang等人[66]针对以太网列车进行调度, 利用列车拓扑的线性特征以及车厢间的相似性来加速调度. 这类方法很难推广到其他领域, 形成通用调度方法. 当前的快速调度方法在简化原有调度的基础上缺乏理论上调度能力损失的度量, 具有理论上界的近似算法有待提出.

(3) 突发业务流与多周期业务流的联合调度技术: 根据802.1Qbv定义的保护带策略, 突发性业务流在周期性业务流的间隔中传输; 这类研究类研究工作通常首先调度周期性业务流, 保障多周期业务流的可调度性, 然后利用启发式算法调整周期性业务流的发送间隔以优化突发业务流的端到端的时延. Tămaş-Selicean等[48]用基于禁忌搜索的启发式策略最小化突发性业务流的端到端时延. 该启发式策略分为两步, 第1步基于第3.1节中描述的线性约束搜索周期性业务流的可行解, 第2步基于该可行解, 对周期性业务流的发送间隔分别向前、向后增加或者减少搜索最佳的时间间隔, 优化突发性业务流的传输时延. Tămaş-Selicean等人[49]使用相同的方法, 并在第2步的基础上, 调整周期性业务流和突发性业务流的间隔以便优化非实时业务流的传输时延. Finzi等人[67]首先使用SMT-Slover[50,51]求解周期性业务流的调度, 然后基于该调度结果分析突发业务流的端到端时延, 如果时延满足应用需求, 则停止调度; 如果时延不满足要求, 则折半搜索满足条件的周期性业务流发送间隔, 找到满足条件的发送间隔后, 重新调度该发送间隔关联的周期性业务流; 直到突发业务流的端到端时延得到保证或者调度超时. 联合调度技术考虑周期性业务流对突发业务流端到端时延的影响, 固然是好的; 但目前的联合技术尚未给出周期性业务流影响突发性业务流的数学模型, 缺乏理论基础.

4 转发面突发与多周期业务流的混合传输技术控制面通过时间触发的调度生成多周期业务流的调度表, 配置给转发面; 转发面根据调度表在精确的时间点上发送周期性业务流, 突发性业务流在周期性业务流的发送间隔中传输. 本节首先从总体角度介绍了支持突发与多周期业务流混合传输的时间敏感网络交换机体系结构, 然后调研并分析了当前TSN体系结构存在的不足.

4.1 TSN交换机体系结构Li等人[54]提出了时间敏感网络交换机的共享缓存体系结构, 是当前系统性介绍TSN交换机构造的典型成果. 它提出的“交换-缓存-交换”共享式体系结构, 共分为3部分: 多周期业务流转发结构、突发业务流转发结构和混合传输结构.

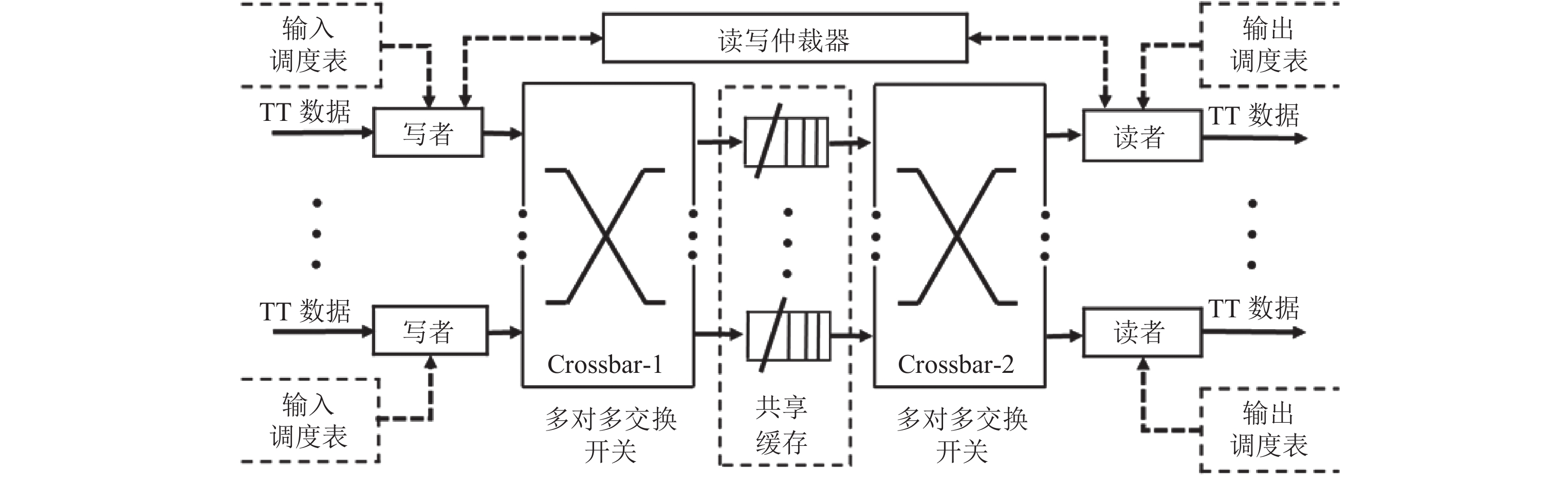

(1) 多周期业务流转发结构

图4示意了多周期业务流的存储转发结构. 当一个TT报文被接收时, 基于输入调度表, 写者检查TT报文的达到时间、报文长度和标识符是否和调度表中的信息一致. 如果所有的信息都一致, 写者通过多对多交换开关1 (crossbar-1)将该报文写入调度表指定的共享缓存中, 否则, 这个报文被丢掉. 发送TT报文时, 读者在调度表指定的发送时间点通过多对多交换开关2 (crossbar-2)从调度表指定的共享缓存中读出报文, 并检查读出报文的长度和标识信息是否和调度表中信息一致, 如果一致则发送该报文, 否则丢弃该报文. 读写仲裁器仲裁来自读者和写者的访存请求, 解决读写冲突. TT数据通过多对多开关crossbar-1和crossbar-2共享所有的缓存资源.

|

图 4 多周期业务流(TT 数据)的转发结构 |

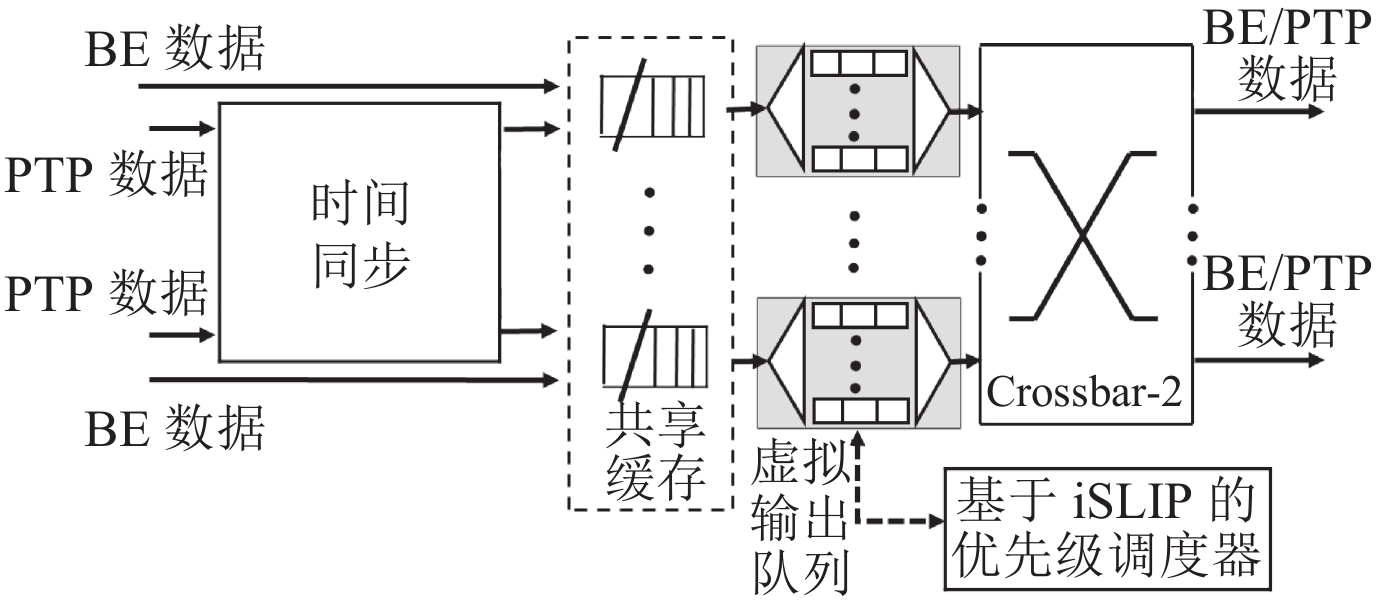

(2) 突发业务流的转发结构

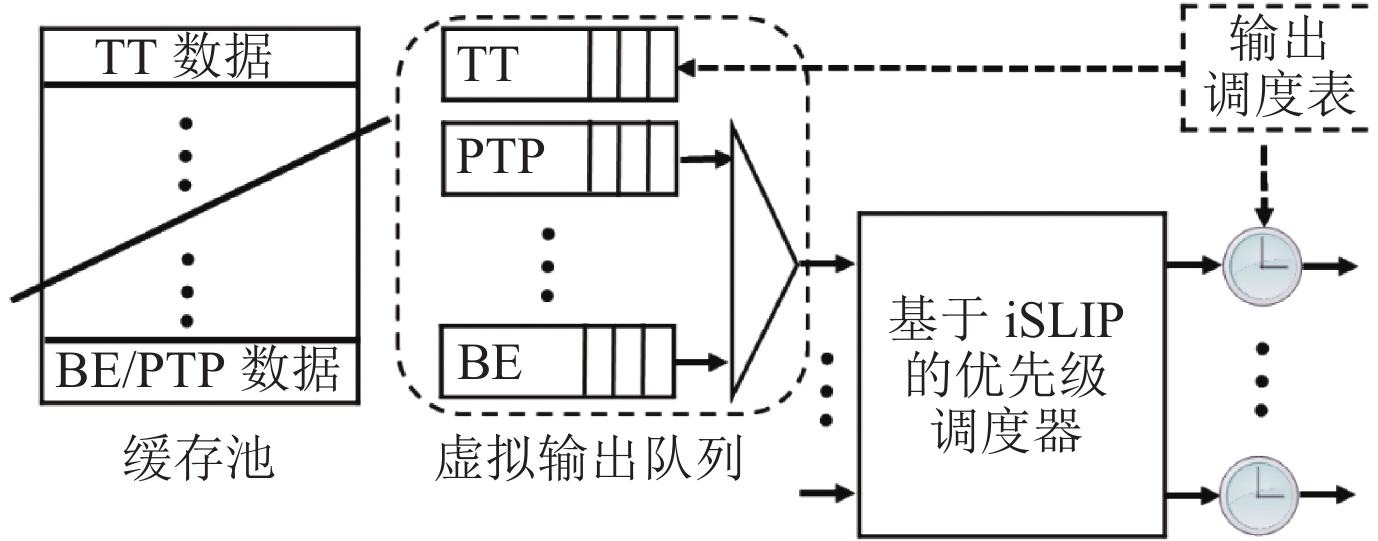

图5展示了突发业务流的存储转发结构. 首先时间同步数据(PTP)进入时间同步模块进行时间同步. 根据时间同步协议IEEE 802.1AS, 时间同步基于广播策略进行实现, 因此PTP报文完成时间同步后被广播存储到每个输入端口所对应的缓存中同时在虚拟输出队列中排队. PTP报文也是一种BE报文, 由于它服务于时间同步因此较其他BE报文具有更高的优先级. BE数据被存储到输入端口所对应缓存中同时在虚拟输出队列中排队. 基于iSLIP的优先级调度器[47], 调度来自虚拟输出队列中的转发请求, 然后通过多对多交换开关2 (crossbar-2)转发BE/PTP报文.

|

图 5 突发业务流(BE数据)的转发结构 |

(3) 混合传输结构

图6示意了突发与多周期业务流的混合传输结构. 首先, TT数据通过时间触发的调度分配缓存池的存储资源, 剩下的缓存被PTP和BE数据按端口共享. 由于TT报文通过时间触发的方式进行传输, 依赖于调度表, 因此在虚拟输出队列中有一个单独存储TT数据的队列. 输出调度表根据表中指定的发送时间, 设置对应端口的忙状态, 从而使基于iSLIP的优先级调度器不再往该端口发送BE报文, 以便TT报文进行传输. 当TT报文传输完毕, 对应端口变为空闲状态, 这时基于iSLIP的优先级调度器调度BE和PTP报文进行传输.

|

图 6 混合传输结构 |

上述TSN交换机体系结构利用双crossbar结构实现了周期性业务流对缓存资源的共享, 资源利用率提升到100%. Li等人[45,46]针对突发业务流的优先级调度器设计复杂度高的问题, 提出了平坦化优先级的调度框架, 能将非优先级调度器转化为优先级调度器. iSLIP调度器[47]是由斯坦福大学的著名计算机科学家McKeown在1999年提出的非优先级调度器, 针对N端口交换机设计而成, 可以最大化无冲突交换的吞吐量. 该调度框架将iSLIP调度器转化为支持优先级的调度器(f-iSLIP), 相比于传统的基于iSLIP的优先级调度器, 资源降低30%, 且在吉比特以太网上无性能损失, 尤其适合面向嵌入式硬件平台的TSN交换机. Yan等人[68]将TSN功能划分并抽象成多个子功能模板, 用户可以通过对模板参数的配置, 选择合适的功能和资源开销, 快速定制面向特定领域的TSN交换机; 为了推动TSN的应用落地, Quan等人[69]开源了这个TSN项目. 当前, TSN转发面的研究主要以IEEE TSN Group制定的相关标准为基础, 大致可以分为两类.

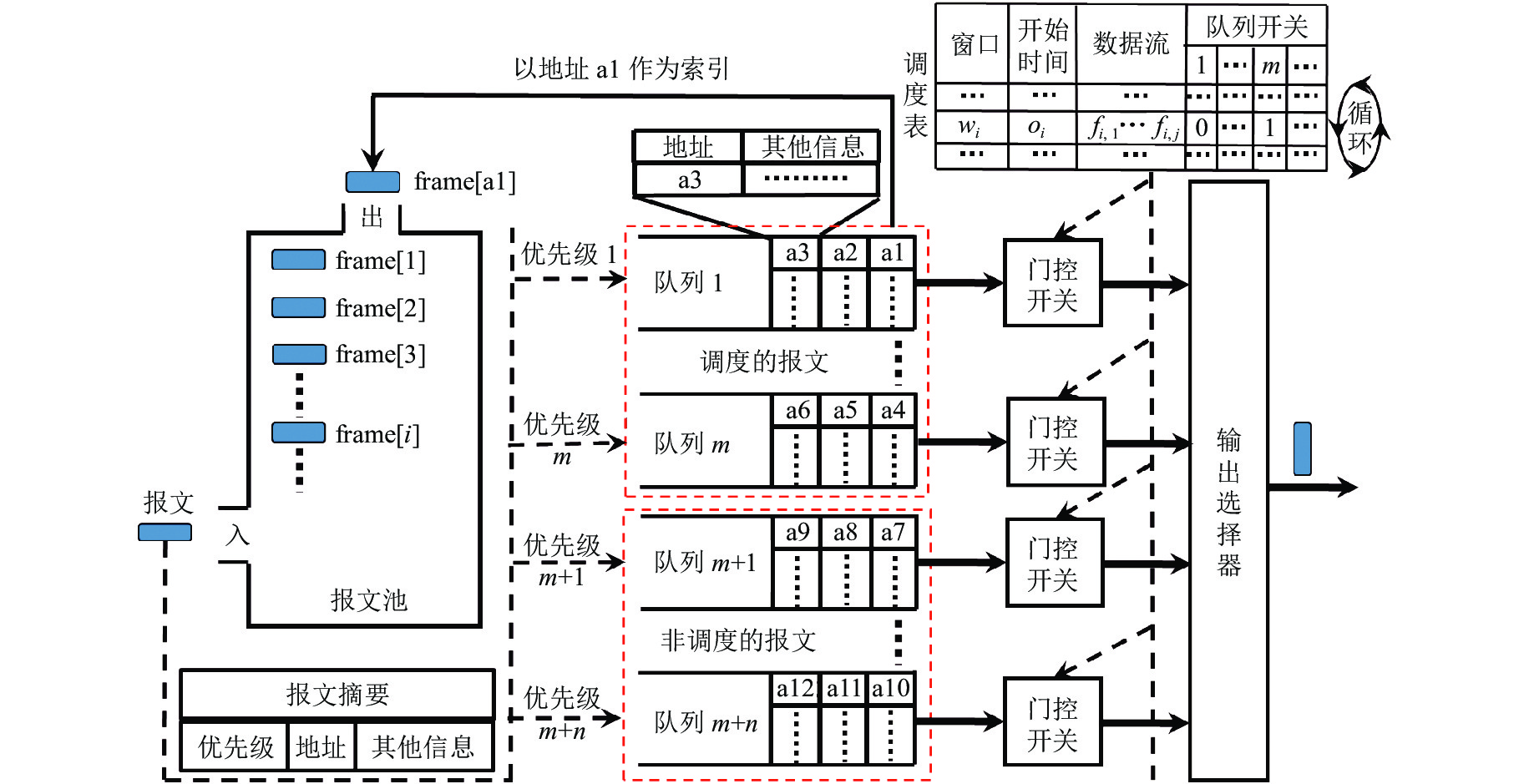

(1) 一类是面向IEEE 标准802.1Qbv的. 该标准定义了传输多周期业务流的时态感知流量整形器(time-aware shaper, TAS), 如图7所示. 报文被接收并存入报文池, 其摘要信息通常边接收边从报文中提取, 包含优先级、报文在报文池中的地址和一些其他信息如报文长度等, 摘要信息根据优先级被存入不同的队列中. 优先级队列分为两类, 一类存储调度的报文, 另一类存储非调度的报文; 调度的报文配合调度表(也称为时间流表, timed flow table)实现确定性的实时传输; 非调度报文在调度报文的发送间隙中传输, 利用不同的输出选择器如严格的优先级传输(strict priority transmission)、基于信用的流量整形器(credit-based traffic shaper)等进行服务质量(quality of service)的保障. 调度表的表项通常有窗口(

|

图 7 IEEE 802.1Qbv定义的时态感知流量整形器 |

(2) 另一类是面向IEEE标准802.1Qbu的. 该标准定义了一种抢占式传输策略, 以减少低优先级报文的传输对高优先级报文传输的影响. 当高优先级数据准备发送时, 如果低优先级的数据正在发送, 低优先级报文填充上正确的CRC校验码后中断传输, 然后待高优先级报文传输完毕后再进行续传. 截断的低优先级报文被缓存到直连的下一级设备, 待报文的剩余部分被接收完毕后再进行转发. 由于标准以太网定义的最小报文长度是64字节, 因此这种策略在最坏情况下, 低优先级报文将推迟高优先级报文的发送时间, 推迟的时间为发送123个字节所需时间: 59字节(无法被抢占) + 64字节(最小帧长度). 该传输策略在每次抢占时会增加24字节的额外开销(4字节的CRC+12字节的最小帧间间隔+6字节的前导码+1字节抢占帧起始符+1字节帧序号)导致带宽的浪费, 而且最好情况与最坏情况引入的时延抖动是传输123字节的时间, 当级联多个交换机时, 最坏情况抖动将线性叠加, 因而不能应用于周期性业务流对突发业务流的抢占, 否则时延确定性将被削弱. 在TSN中, IEEE标准802.1Qbv定义了一种保护带策略(guard band strategy), 用于避免突发业务流对周期性业务流传输的影响. 该策略规定在周期性业务流发送之前∆t时间提前关闭突发业务流队列开关, 使得正在发送的突发业务流报文能在∆t时间内发送完毕, 这个∆t就是保护带. 保护带的引入, 确保了周期性业务流在精确时间点发送时不会与突发业务流发生冲突, 但保护带的大小是最长突发业务流的报文长度, 导致带宽的浪费. Zhang等人[72]在保护带中继续发送报文直到剩余保护带无法发送完整报文, 从而减少保护带引入的带宽损失. 进一步, 将802.1Qbv的保护带策略和802.1Qbu的帧抢占策略结合, 设置保护带∆t的大小为123字节, 并在周期性业务流开始发送前∆t时刻执行帧抢占策略. 这种混合策略避免了帧抢占引发的时延抖动, 同时将保护带的大小缩小为123字节; 但每次抢占若成功, 123字节的保护带仅消耗了4字节(CRC)造成了119字节的浪费, 而且会引起剩余报文传输时额外的20字节带宽浪费(12字节的最小帧间间隔+6字节的前导码+1字节抢占帧起始符+1字节帧序号). 因此, 控制面以优化带宽利用率为目标的混合传输策略有待提出.

综上, 目前TSN标准802.1Qbv和802.1Qbu有3个问题尚待解决.

(1) 门控流表的存储及访问控制机制. 目前, 当周期性业务流之间的周期差异较大时, 门控流表将出现大量的重复表项, 可扩展性差; 因此, 面向嵌入硬件平台的门控流表的可扩展存储及访问机制有待提出.

(2) 周期性业务流的队列管理机制. 目前, 802.1Qbv采用先进先出队列存储和管理周期性业务流, 当不同端口的周期性业务流几乎同时到达时, 报文的入队顺序是不确定的, 导致出队顺序也不确定, 影响报文传输的确定性; 为了解决这个问题, 面向周期性业务流的队列确定性编排机制有待提出.

(3) 突发与周期性业务流混合传输时的带宽浪费问题. 当前, 802.1Qbu提出的帧抢占策略会造成周期性业务流在单节点上最坏123字节的时延抖动, 且多节点线性累积, 严重影响周期性业务流的传输确定性; 802.1Qbv中的保护带是最长突发业务流的报文长度, 造成带宽浪费; 802.1Qbu和802.1Qbv的混合策略仍需123字节的保护带. 因此, 在突发与多周期业务流混合传输时, 既能保证周期性业务流的传输确定性, 又能有效避免带宽浪费的混合传输机制有待提出.

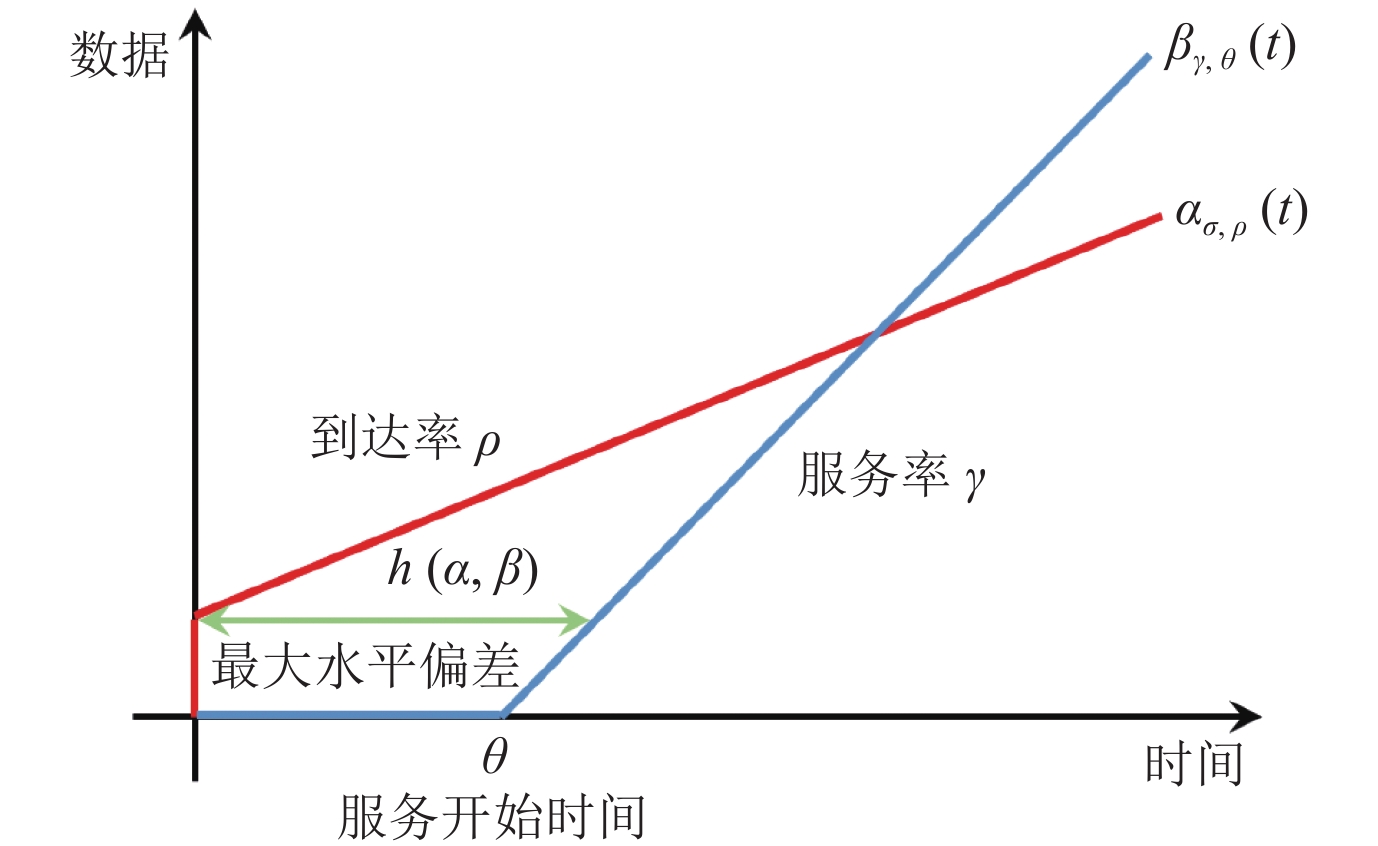

5 基于网络微积分的时延分析网络微积分[73]是一套分析网络端到端最坏时延的成熟理论. 本节使用它分析突发业务流在周期性业务流影响下的最坏端到端时延, 图8示意了802.1Qbv定义的突发与周期性业务流的混合传输模式, 本部分重点分析突发业务流使用802.1Qav定义的基于信用的流量整形器CBS进行传输时的端到端最坏时延, 即分析图中的Class A和Class B两种类型的突发业务流. 本节首先介绍了网络微积分基础理论, 然后分析了Class A和Class B两种类型突发业务流的端到端最坏时延; 最后调研了时间敏感网中基于网络微积分性能分析的研究现状和挑战.

|

图 8 802.1Qbv定义的突发与周期性业务流的混合传输模式 |

网络微积分分析最坏时延以数据流的到达曲线

到达曲线

| \begin{array}{c}{\alpha }_{\sigma , \rho }\left(t\right)=\left\{\begin{array}{l} \rho t+\sigma , t\geqslant 0\\ 0, t < 0\end{array}\right.\end{array} | (14) |

其中,

与到达曲线

| \begin{array}{c}R\left({t}\right)-R\left({s}\right)\leqslant \alpha \left({t}-{s}\right)\end{array} | (15) |

成立, 我们称输入累积函数

服务曲线

| \begin{array}{l} {\beta }_{\gamma , \theta }\left(t\right)= \left\{\begin{array}{l} r\left(t-\theta \right), t\geqslant \theta \\ 0, t < \theta \end{array}\right.\end{array} | (16) |

其中,

与服务曲线

| \begin{array}{c}{R}^{*}\left({t}\right)-{R}^{*}\left({s}\right)\geqslant \beta \left({t}-{s}\right)\end{array} | (17) |

成立, 我们称输出累积函数

于是, 数据流f在到达曲线

| \begin{array}{c}\left({\alpha }, {\beta }\right)=\underset{s\geqslant 0}{{\max}}\left\{\tau |{\alpha }\left({s}\right)\leqslant {\beta }\left({s}+{\tau }\right)\right\}\end{array} | (18) |

表达式

|

图 9 以

|

AVB数据流即两类突发业务流Class A和Class B, 记为Class M(

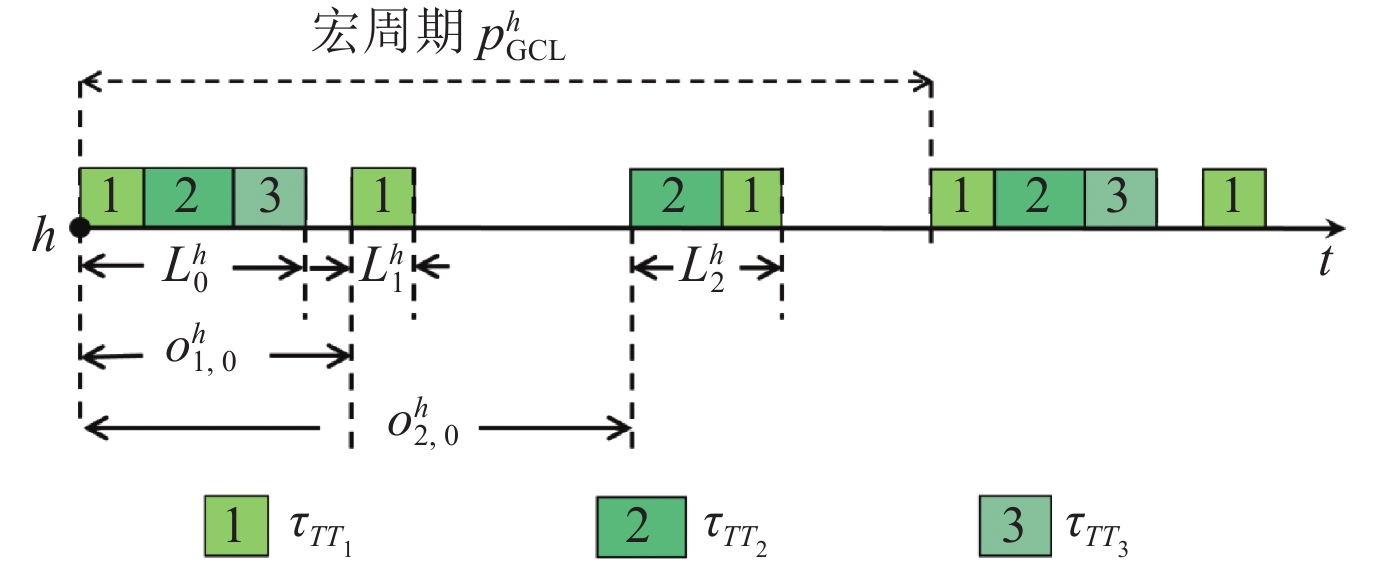

在TSN中, 门控开关随着门控列表(GCL)周期性的打开和关闭, 当门控打开时TT数据流被发送, 当数据流发送完毕, 门控关闭. 设输出端口h中门控列表的长度为

|

图 10 3个TT数据流

|

| \begin{array}{c}{\alpha }_{TT, i}^{h}\left({t}\right)=\displaystyle\sum _{j=i}^{i+{N}^{h}-1}{C*L}_{j}^{h}*\left\lceil {\dfrac{t-{o}_{j, i}^{h}}{{p}_{GCL}^{h}}} \right\rceil \end{array} | (19) |

其中, C表示传输带宽如1 Gb/s,

在TSN中, 周期性业务流与突发性业务流有两种集成模式, 分别是802.1Qbv定义的保护带机制(guard band)和802.1Qbu定义的帧抢占机制(preemption strategy). 这两种机制将会对TT数据流的达到曲线造成一定的影响, 现分别讨论如下.

(1) 与保护带机制的集成

设窗口i引入的保护带大小为

| \begin{array}{c}{\alpha }_{GB+TT, i}^{h}\left({t}\right)=\displaystyle\sum _{j=i}^{i+{N}^{h}-1}{C*L}_{j}^{h}*\left\lceil {\dfrac{t-{o}_{j, i}^{h}+{{L}_{GB, i}^{h}-L}_{GB, j}^{h}}{{p}_{GCL}^{h}}} \right\rceil \end{array} | (20) |

(2) 与帧抢占机制的集成

根据802.1Qbu的规定, 每次抢占发生后会给Class M的业务流增加24字节的额外开销(4字节的CRC+12字节的最小帧间间隔+6字节的前导码+1字节抢占帧起始符+1字节帧序号), 抢占不会改变窗口的大小和实际发送TT的比特数, 因此TT数据的到达曲线不会发生变化. 但它会增加Class M业务流的比特数, 考虑最坏情况, 每个窗口都发生了抢占, 设每次抢占导致的Class M业务流增加的比特时间为

| \begin{array}{c}{\alpha }_{OH, i}^{h}\left({t}\right)=\displaystyle\sum _{j=i}^{i+{N}^{h}-1}C*{L}_{OH}^{}*\left\lceil {\dfrac{t-{o}_{j, i}^{h}}{{p}_{GCL}^{h}}} \right\rceil \end{array} | (21) |

为了获得AVB Class M的服务曲线, 我们考虑

(1) 基于非抢占模式的集成

设

| \begin{aligned}[b] {credit}_{M}\left(t\right)-{credit}_{M}\left(s\right)=&{credit}_{M}\left(t\right)={\Delta t}^+*{idSl}_{M}+{\Delta t}^-*{sdSl}_{M}\\ =&\left(\Delta {t}-\left({\Delta t}_{TT}^{0}+{\Delta t}_{GB}^{0}\right)\right)*{idSl}_{M}-{\Delta t}^-*\left({idSl}_{M}-{sdSl}_{M}\right)\end{aligned} | (22) |

从而,

| \begin{array}{c}{\Delta t}^-=\dfrac{\left(\Delta ={t}-\left({\Delta t}_{TT}^{0}+{\Delta t}_{GB}^{0}\right)\right)*{idSl}_{M}-{credit}_{M}\left(t\right)}{{idSl}_{M}-{sdSl}_{M}}\end{array} | (23) |

在

| \begin{array}{c}{R}_{TT}^{h*}\left({t}\right)-{R}_{TT}^{h*}\left({s}\right)={R}_{TT}^{h*}\left({t}\right)-{R}_{TT}^{h}\left({s}\right)=C*{\Delta t}_{TT}^{0}\end{array} | (24) |

相似地, 由于保护带策略引起的额外需要传输的比特数为:

| \begin{array}{c}{R}_{GB}^{h*}\left({t}\right)-{R}_{GB}^{h*}\left({s}\right)={R}_{GB}^{h*}\left({t}\right)-{R}_{GB}^{h}\left({s}\right)=C*{\Delta t}_{GB}^{0}\end{array} | (25) |

结合公式(24)和公式(25)有:

| \begin{array}{c}{\Delta t}_{TT}^{0}+{\Delta t}_{GB}^{0}=\dfrac{({R}_{TT}^{h*}\left({t}\right)+{R}_{GB}^{h*}\left({t}\right))-({R}_{TT}^{h}\left({s}\right)+{R}_{GB}^{h}\left({s}\right))}{{C}}\end{array} | (26) |

又

| {\Delta t}_{TT}^{0}+{\Delta t}_{GB}^{0}\leqslant \frac{({R}_{TT}^{h}\left({t}\right)+{R}_{GB}^{h}\left({t}\right))-({R}_{TT}^{h}\left({s}\right)+{R}_{GB}^{h}\left({s}\right))}{{C}} \begin{array}{c}\leqslant \dfrac{{\alpha }_{GB+TT, i}^{h}\left(\Delta {t}\right)}{C}({根}{据}{到}{达}{曲}{线}{的}{定}{义})\end{array} | (27) |

因此, 结合公式(23), Class M业务流在

| \begin{aligned}[b] {R}_{M}^{h*}\left(\mathrm{t}\right)-{R}_{M}^{h*}\left(\mathrm{s}\right)&=C*{\Delta t}^-=C*\frac{\left(\Delta \mathrm{t}-\left({\Delta t}_{TT}^{0}+{\Delta t}_{GB}^{0}\right)\right)*{idSl}_{M}-{credit}_{M}\left(t\right)}{{idSl}_{M}-{sdSl}_{M}}\\ &\geqslant C*\frac{\left(\Delta \mathrm{t}-\frac{{\alpha }_{GB+TT, i}^{h}\left(\Delta \mathrm{t}\right)}{C}\right)*{idSl}_{M}-{credit}_{M}\left(t\right)}{{idSl}_{M}-{sdSl}_{M}}\\ &\geqslant C*\frac{\left(\Delta \mathrm{t}-\frac{{\alpha }_{GB+TT, i}^{h}\left(\Delta \mathrm{t}\right)}{C}\right)*{idSl}_{M}-{credit}_{M}^{\max}}{{idSl}_{M}-{sdSl}_{M}}\end{aligned} | (28) |

根据服务曲线的定义, 服务曲线是输出累积函数

| \begin{array}{c}{\beta }_{AV{B}_{M}, i}^{h\left[npr\right]}\left(t\right)=\underset{0\leqslant u\leqslant t}{\mathrm{max}}\left\{\dfrac{C*{idSl}_{M}}{{idSl}_{M}-{sdSl}_{M}}*\left(u-\dfrac{{\alpha }_{GB+TT, i}^{h}\left(u\right)}{C}-\dfrac{{credit}_{M}^{\max}}{{idSl}_{M}}\right)\right\}\end{array} | (29) |

其中, npr是非抢占机制(non-preemption)的缩写, 标识该服务曲线是基于非抢占机制求得的Class M业务流在端口h的服务曲线.

(2) 基于抢占模式的集成

设

| \begin{aligned}[b] {credit}_{M}\left(t\right)-{credit}_{M}\left(s\right)=&{credit}_{M}\left(t\right)={\Delta t}^+*{idSl}_{M}+{\Delta t}^-*{sdSl}_{M}\\ =&\left(\Delta {t}-{\Delta t}_{TT}^{0}\right)*{idSl}_{M}-\left({\Delta t}_{AV{B}_{M}}^-+{\Delta t}_{OH}^-\right)*\left({idSl}_{M}-{sdSl}_{M}\right)\end{aligned} | (30) |

从而,

| \begin{aligned}[b] {\Delta t}_{AV{B}_{M}}^-=&\frac{\left(\Delta {t}-{\Delta t}_{TT}^{0}\right)*{idSl}_{M}-{\Delta t}_{OH}^-*\left({idSl}_{M}-{sdSl}_{M}\right)-{credit}_{M}\left(t\right)}{{idSl}_{M}-{sdSl}_{M}}\\ &\geqslant \frac{\left(\Delta {t}-{\Delta t}_{TT}^{0}\right)*{idSl}_{M}-{\Delta t}_{OH}^-*\left({idSl}_{M}-{sdSl}_{M}\right)-{credit}_{M}^{\max}}{{idSl}_{M}-{sdSl}_{M}}\end{aligned} | (31) |

在

| \begin{array}{c}{R}_{TT}^{h*}\left({t}\right)-{R}_{TT}^{h*}\left({s}\right)={R}_{TT}^{h*}\left({t}\right)-{R}_{TT}^{h}\left({s}\right)=C*{\Delta t}_{TT}^{0}\end{array} | (32) |

相似地, 由抢占式策略引起的额外需要传输的比特数为:

| \begin{array}{c}{R}_{OH}^{h*}\left({t}\right)-{R}_{OH}^{h*}\left({s}\right)={R}_{OH}^{h*}\left({t}\right)-{R}_{OH}^{h}\left({s}\right)=C*{\Delta t}_{OH}^-\end{array} | (33) |

又

| \begin{array}{c}{\Delta t}_{TT}^{0}=\dfrac{{R}_{TT}^{h{*}}\left({t}\right)-{R}_{TT}^{h}\left({s}\right)}{C}\leqslant \dfrac{{R}_{TT}^{h}\left({t}\right)-{R}_{TT}^{h}\left({s}\right)}{C}\leqslant \dfrac{{\alpha }_{TT, i}^{h}\left(\Delta {t}\right)}{C}\end{array} | (34) |

同理,

| \begin{array}{c}{\Delta t}_{OH}^-\leqslant \dfrac{{\alpha }_{OH, i}^{h}\left(\Delta {t}\right)}{C}\end{array} | (35) |

因此, 结合公式(33)–公式(35), Class M业务流在

| \begin{aligned}[b] {R}_{M}^{h*}\left({t}\right)-{R}_{M}^{h*}\left({s}\right)=&C*{\Delta t}_{AV{B}_{M}}^-\geqslant C*\frac{\left(\Delta {t}-{\Delta t}_{TT}^{0}\right)*{idSl}_{M}-{\Delta t}_{OH}^-*\left({idSl}_{M}-{sdSl}_{M}\right)-{credit}_{M}^{\max}}{{idSl}_{M}-{sdSl}_{M}} \\ &\geqslant C*\frac{\left(\Delta {t}-\dfrac{{\alpha }_{TT, i}^{h}\left(\Delta {t}\right)}{C}\right)*{idSl}_{M}-\dfrac{{\alpha }_{OH, i}^{h}\left(\Delta {t}\right)}{C}*\left({idSl}_{M}-{sdSl}_{M}\right)-{credit}_{M}^{\max}}{{idSl}_{M}-{sdSl}_{M}} \end{aligned} | (36) |

根据服务曲线的定义, 服务曲线是输出累积函数

| \begin{array}{c}{\beta }_{AV{B}_{M}, i}^{h\left[pr\right]}\left(t\right)=\underset{0\leqslant u\leqslant t}{\mathrm{max}}\left\{\dfrac{C*{idSl}_{M}}{{idSl}_{M}-{sdSl}_{M}}*\left(u-\dfrac{{\alpha }_{TT, i}^{h}\left(u\right)}{C}-\dfrac{{\alpha }_{OH, i}^{h}\left(u\right)}{C}*\dfrac{{idSl}_{M}-{sdSl}_{M}}{{idSl}_{M}}-\dfrac{{credit}_{M}^{\max}}{{idSl}_{M}}\right)\right\}\end{array} | (37) |

其中, pr是抢占机制(preemption)的缩写, 标识该服务曲线是基于非抢占机制求得的Class M业务流在端口h的服务曲线.

5.2.3 Class M业务流端到端时延分析我们首先分析发送终端(设为

| \begin{array}{c}{\alpha }_{AVB\_M}^{{h}_{0}}\left({t}\right)=\displaystyle\sum _{{\tau }_{{AV{B}_{M}}_{k}}\in {h}_{0}}{\sigma }_{{AVB\_M}_{k}}^{{h}_{0}}+\displaystyle\sum _{{\tau }_{{AVB\_M}_{k}}\in {h}_{0}}{\rho }_{{AVB\_M}_{k}}^{{h}_{0}}*t\end{array} | (38) |

结合之前已经求得的服务曲线

| \begin{array}{c}{D}_{{AVB\_M}_{k}, i}^{{h}_{0}}=\underset{s\geqslant 0}{\mathrm{max}}\left\{\tau \right|{\alpha }_{AV{B}_{M}}^{{h}_{0}}\left({s}\right)\leqslant {\beta }_{AV{B}_{M}, i}^{{h}_{0}}(s+\tau )\}\end{array} | (39) |

实际上这里的

| \begin{array}{c}{D}_{{AVB\_M}_{k}}^{{h}_{0}}=\underset{0\leqslant i\leqslant {N}^{{h}_{0}}}{\mathrm{max}}\left\{{D}_{{AVB\_M}_{k}, i}^{{h}_{0}}\right\}\end{array} | (40) |

现在考虑业务流

| \begin{array}{c}{\alpha }_{{AVB\_M}_{k}}^{{h}_{n}}\left({t}\right)={\alpha }_{{AVB\_M}_{k}}^{{h}_{n-1}}\left(t+{D}_{{AVB\_M}_{k}}^{{h}_{n-1}}\right)\end{array} | (41) |

所以, Class M业务流在

| \begin{array}{c}{\alpha }_{AVB\_M}^{{h}_{n}}\left({t}\right)=\sum _{{AVB\_M}_{k}\in {h}_{n}}{\alpha }_{{AVB\_M}_{k}}^{{h}_{n}}\left({t}\right)\end{array} | (42) |

于是, 第k条Class M业务流在端口

| \begin{array}{c}{D}_{{AVB\_M}_{k}, i}^{{h}_{n}}=\underset{s\geqslant 0}{\mathrm{max}}\left\{\tau \right|{\alpha }_{AV{B}_{M}}^{{h}_{n}}\left(\mathrm{s}\right)\leqslant {\beta }_{AV{B}_{M}, i}^{{h}_{n}}(s+\tau )\}\end{array} | (43) |

从而, 第k条Class M业务流在端口

| \begin{array}{c}{D}_{{AVB\_M}_{k}}^{{h}_{n}}=\underset{0\leqslant i\leqslant {N}^{{h}_{n}}}{\mathrm{max}}\left\{{D}_{{AVB\_M}_{k}, i}^{{h}_{n}}\right\}\end{array} | (44) |

最后第k条Class M业务流

| \begin{array}{c}{D}_{{AV{B}_{M}}_{k}}\left(n\right)=\displaystyle\sum _{i=0, {h}_{i}\in {\tau }_{{AVB\_M}_{k}}.dr}^{n}{D}_{{AVB\_M}_{k}}^{{h}_{i}}+\left(n-1\right)*pdelay\end{array} | (45) |

其中,

网络微积分(network calculus)通过分析业务流的到达曲线和服务曲线确定端到端的最坏传输时延. 当前在TSN中基于网络微积分的性能分析, 均采用第5.2节中描述的推导过程. 这里详细阐述网络微积分在TSN性能分析中的研究现状. Azua等人[74]给出了802.1Qav定义的Class A和Class B两类突发业务流基于CBS的完整网络微积分模型. Philip等人[75]分析了在非抢占策略下Class A和Class B两类突发业务流的端到端最坏时延. Cao等人[76]在分析Class A和Class B最坏时延时仅当队列中有待发报文和整形器允许数据传输同时满足的时间间隔作为获取服务曲线的时间段, 以获得更准确的时延上界. Zhao等人[38,39]和Selicean等人[40]分析了TTEthernet中RC数据的端到端时延. 学术界[54, 70, 77,78]普遍认为TTEthernet与TSN的原理是一致的, 都是采用时间触发的传输机制实现多周期业务流的确定性传输, RC业务流类似Class A与Class B业务流, 只是RC业务流的传输没有限定使用CBS流量整形器. 进一步, Zhao等人[41]针对TSN, 分析了Class A与Class B两类业务流使用CBS流量整形器的端到端最坏时延, 详细的分析过程见第5.2节. 之后, Zhao等人[42]将Class A和Class B两类业务流扩展到多类业务流, 并对多类Class业务流进行了端到端的最坏时延分析.

目前TSN中基于网络微积分的时延分析主要集中在对AVB业务流的分析, 一方面这些方法在刻画Class A和Class B的到达曲线时十分简单, 都采用突发长度和突发周期两个量进行描述, 面向特定领域的时延分析工作有待提出, 通过结合领域知识可以更加准确地刻画Class A和Class B的到达曲线, 将获得更加准确的时延上界. 另一方面, 这些方法都是基于标准中定义的CBS流量整形器对突发业务流进行的端到端时延分析, 如何通过网络微积分对突发业务流进行建模, 指导流量整形器的设计, 更具挑战和研究意义.

6 总 结本文从流量模型、控制面时间触发的调度技术、转发面突发与多周期性业务流的混合传输技术和基于网络微积分的时延分析4方面, 调研了时间敏感网络中突发与多周期业务流的调度与传输技术, 展示了相关技术的研究现状与面临的挑战.

(1) 时间敏感网络的流量模型: 当前周期性业务流的流量模型适合全网同步的规模较小的网络; 当网络规模增加或者无法进行全网同步时, 尤其是面向工业物联网(IIoT)的大规模场景时, 支持跨同步域的确定性流量模型有待提出; 对于突发业务流的流量模型, 由于实际应用场景的复杂性, 突发业务流通常采用基于信用的流量整形(credit-based shaper)和优先级调度的方法保障服务质量, 与周期性业务流协同优化的方法有待进一步提出.

(2) 控制面多周期业务流的调度技术, 主要分为3个方面: 在结合底层实现的调度技术方面, 既能从体系结构角度解决资源和性能缺陷, 又能从调度角度适应底层体系结构的变化, 既能充分挖掘体系结构改变带来的优势, 又能尽量降低时间触发调度的复杂性的软硬件协同优化方法有待提出; 在快速调度技术方面, 当前的快速调度方法在简化原有调度的基础上缺乏理论上对调度能力损失的度量, 具有理论上界的近似算法有待提出; 在突发业务流与多周期业务流的联合调度技术方面, 考虑周期性业务流对突发业务流端到端时延的影响, 固然是好的, 但尚未给出周期性业务流影响突发性业务流的数学模型, 缺乏理论基础.

(3) 转发面突发与多周期性业务流的混合传输技术: 当前的研究主要以IEEE TSN Group制定的相关标准为基础, 时态感知流量整形器(time-aware shaper)缺乏支持大规模数据流表的访问控制机制, 周期性业务流的缓存队列利用率有待提高; 802.1Qbu定义的帧抢占策略会削弱时延的确定性, 不适用于周期性业务流对突发性业务流的抢占, 同时也会造成额外的带宽开销, 802.1Qbv定义的保护带策略(guard band strategy)可以避免突发性业务流对周期性业务流的影响, 但会引发带宽浪费, 因此, 既可以避免突发性业务流对周期性业务流的影响, 又可以减少带宽浪费的混合传输策略有待提出.

(4) 基于网络微积分的时延分析技术: 当前的时延分析以802.1Qav定义的CBS流量整形器为基础, 分析AVB业务流即Class A与Class B两类突发业务流的端到端的最坏时延. 一方面, AVB业务流的到达曲线均使用突发长度和突发周期两个变量进行刻画, 过于简单, 不能反映真实应用中突发业务流的实际到达情况, 导致时延上界过大; 未来工作需结合领域知识更加准确地刻画达到曲线, 获得更加精确的时延上界. 另一方面, 不仅要分析已有标准定义的流量整形器对突发业务流的时延影响, 更要通过对突发业务流的时延进行建模改进现有流量整形器或者提出更好的流量整形器.

| [1] |

Hermann M, Pentek T, Otto B. Design principles for industrie 4.0 scenarios. In: Proc. of the 49th Hawaii Int’l Conf. on System Sciences (HICSS). Koloa: IEEE, 2016. 3928–3937.

|

| [2] |

ISO. ISO 11898-2: 2016(E) Road vehicles—Controller area network (CAN)—Part 2: High-speed medium access unit. Switzerland: ISO, 2016.

|

| [3] |

IEC. 613751-2006 Electric railway equipment-train bus—Part 1: Train communication network. Int’l Electrotechnical Commission, 2007.

|

| [4] |

Decotignie JD. Ethernet-based real-time and industrial communications. Proc. of the IEEE, 2005, 93(6): 1102-1117.

[doi:10.1109/JPROC.2005.849721] |

| [5] |

Schneider Automation. Modbus messaging on TCP/IP implementation guide. 2022. http://www.modbus.org/

|

| [6] |

Schiffer V. The CIP family of fieldbus protocols and its newest member-Ethernet/IP. In: Proc. of the 8th Int’l Conf. on Emerging Technologies and Factory Automation (ETFA). Antibes-Juan les Pins: IEEE, 2001. 377–384.

|

| [7] |

IEC. EtherNet/IP with time synchronization: Proposal for a publicly available specification for real-time Ethernet. Geneva: Document IEC, 2004.

|

| [8] |

IEC. P-NET on IP: Proposal for a publicly available specification for real-time Ethernet. Geneva: IEC65C, 2004.

|

| [9] |

IEC. VNet/IP: Proposal for a publicly available specification for real-time Ethernet. Geneva: IEC, 2004.

|

| [10] |

Murray D, Koziniec T. The state of enterprise network traffic in 2012. In: Proc. of the 18th Asia-Pacific Conf. Communications (APCC). Jeju Island: IEEE, 2012. 179–184.

|

| [11] |

IEC. EPL (Ethernet Powerlink): Proposal for a publicly available specification for real-time Ethernet. Document IEC65C, 2004.

|

| [12] |

IEC. TCNet (time-critical control network): Proposal for a publicly available specification for real-time Ethernet. Geneva: Document IEC, 2004.

|

| [13] |

IEC. EPA (Ethernet for plant automation): Proposal for a publicly available specification for real-time Ethernet. Geneva: Document, 2004.

|

| [14] |

IEC. PROFINET IO: Proposal for a publicly available specification for real-time Ethernet. Geneva: Document IEC, 2004.

|

| [15] |

Aircraft Data Network Part 7: Deterministic networks, ARINC specification 664. Annapolis: AEE Committee and others, 2003.

|

| [16] |

IEC. SERCOS III: Proposal for a publicly available specification for real-time Ethernet. Geneva: Document IEC, 2004.

|

| [17] |

IEC. Ethernet control automation technology (ETHERCAT): Proposal for a publicly available specification for real-time Ethernet. Geneva: Document IEC, 2004.

|

| [18] |

Alliance of Industrial Internet. A survey on industrial development of time-sensitive networking. 2019. https://aii-alliance.org/upload/202002/0226_154618_139.pdf

|

| [19] |

Alliance of Industrial Internet. A industrial whitepaper on time-sensitive networking. 2020. https://aii-alliance.org/upload/202009/0901_165010_961.pdf

|

| [20] |

The State Council of The People’s Republic of China. The guideline on deepening “Internet + advanced manufacturing” to develop industrial Internet. Intelligent Manufacturing, 2017(12): 4.

|

| [21] |

SAE. SAE AS6802 Time-triggered ethernet. Warrendale: SAE Int’l Group, 2011.

|

| [22] |

SAE. SAE AS6003 TTP communication protocol. Warrendale: SAE Int’l Group, 2011.

|

| [23] |

Steiner W. An evaluation of SMT-based schedule synthesis for time-triggered multi-hop networks. In: Proc. of the 31st IEEE Real-time Systems Symp. San Diego: IEEE Computer Society, 2011. 375–384.

|

| [24] |

IEEE. IEEE Std 802.1Qbv-2015 IEEE standard for local and metropolitan area networks—Bridges and bridged networks—Amendment 25: Enhancements for scheduled traffic. (Amendment to IEEE Std 802. 1Q— As Amended by IEEE Std 802. 1Qca-2015, IEEE Std 802. 1Qcd-2015, and IEEE Std 802. 1Q—/Cor 1–2015), 2016. 1–57.

|

| [25] |

IEEE. IEEE Std 1588-2008 IEEE standard for a precision clock synchronization protocol for networked measurement and control systems. IEEE, 2008. 1–300.

|

| [26] |

IEEE. IEEE Std 802.1AS-2011 IEEE standard for local and metropolitan area networks-timing and synchronization for time-sensitive applications in bridged local area networks–Corrigendum 1: Technical and editorial corrections. IEEE, 2013. 1–128.

|

| [27] |

IEEE. 802.1BA—audio video bridging (AVB) systems. 2011. http://www.ieee802.org/1/pages/802.1ba.html

|

| [28] |

IEEE. IEEE Std 802.1Qbu-2016 IEEE standard for local and metropolitan area networks—Bridges and bridged networks—Amendment 26: Frame preemption. IEEE, 2016. 1–52.

|

| [29] |

IEEE. IEEE 802.1Qcp-2018 IEEE Standard for local and metropolitan area networks—Bridges and bridged networks—Amendment 30: YANG Data Model. IEEE, 2018. 1–52.

|

| [30] |

Lo Bello L, Steiner W. A perspective on IEEE time-sensitive networking for industrial communication and automation systems. Proc. of the IEEE, 2019, 107(6): 1094-1120.

[doi:10.1109/JPROC.2019.2905334] |

| [31] |

3GPP. 5G for Industry 4.0. 2020. https://www.3gpp.org/news-events/2122-tsn_v_lan

|

| [32] |

Nasrallah A, Thyagaturu AS, Alharbi Z, Wang CX, Shao X, Reisslein M, ElBakoury H. Ultra-low latency (ULL) networks: The IEEE TSN and IETF DetNet standards and related 5G ULL research. IEEE Communications Surveys & Tutorials, 2019, 21(1): 88-145.

[doi:10.1109/COMST.2018.2869350] |

| [33] |

Khoshnevisan M, Joseph V, Gupta P, Meshkati F, Prakash R, Tinnakornsrisuphap P. 5G industrial networks with CoMP for URLLC and time sensitive network architecture. IEEE Journal on Selected Areas in Communications, 2019, 37(4): 947-959.

[doi:10.1109/JSAC.2019.2898744] |

| [34] |

Prados-Garzon J, Taleb T. Asynchronous time-sensitive networking for 5G backhauling. IEEE Network, 2021, 35(2): 144-151.

[doi:10.1109/MNET.011.2000402] |

| [35] |

Gutiérrez M, Steiner W, Dobrin R, Punnekkat S. Learning the parameters of periodic traffic based on network measurements. In: Proc. of the 2015 IEEE Int’l Workshop on Measurements & Networking (MN). Coimbra: IEEE, 2015. 1–6.

|

| [36] |

Yu QH, Zhao XB, Wan H, Gao Y, Lu CY, Gu M. Handling scheduling uncertainties through traffic shaping in time-triggered train networks. In: Proc. of the 25th IEEE/ACM Int’l Symp. on Quality of Service (IWQoS). Vilanovaila Geltru: IEEE, 2017. 1–6.

|

| [37] |

IEEE. IEEE Std 802.1Q-2005 802.1Qav-2009-IEEE standard for local and metropolitan area networks-virtual bridged local area networks amendment 12: Forwarding and queuing enhancements for time-sensitive streams. IEEE. 2010. 1–72.

|

| [38] |

Zhao LX, Xiong HG, Zheng Z, Li Q. Improving worst-case latency analysis for rate-constrained traffic in the time-triggered Ethernet network. IEEE Communications Letters, 2014, 18(11): 1927-1930.

[doi:10.1109/LCOMM.2014.2358233] |

| [39] |

Zhao LX, Pop P, Li Q, Chen JY, Xiong HG. Timing analysis of rate-constrained traffic in TTEthernet using network calculus. Real-time Systems, 2017, 53(2): 254-287.

[doi:10.1007/s11241-016-9265-0] |

| [40] |

TamasSelicean D, Pop P, Steiner W. Timing analysis of rate constrained traffic for the TTEthernet communication protocol. In: Proc. of the 18th IEEE Int’l Symp. on the Real-time Distributed Computing (ISORC). Auckland: IEEE, 2015. 119–126.

|

| [41] |

Zhao LX, Pop P, Zheng Z, Li Q. Timing analysis of AVB traffic in TSN networks using network calculus. In: Proc. of the 2018 IEEE Real-time and Embedded Technology and Applications Symp. (RTAS). Porto: IEEE, 2018. 25–36.

|

| [42] |

Zhao LX, Pop P, Zheng Z, Daigmorte H, Boyer M. Latency analysis of multiple classes of AVB traffic in TSN with standard credit behavior using network calculus. arXiv:2005.08256, 2020.

|

| [43] |

Baldi M, Marchetto G. Time-driven priority router implementation: Analysis and experiments. IEEE Trans. on Computers, 2013, 62(5): 1017-1030.

[doi:10.1109/TC.2012.71] |

| [44] |

Zhang BX, Wan XL, Luo JZ, Shen XJ. A nearly optimal packet scheduling algorithm for input queued switches with deadline guarantees. IEEE Trans. on Computers, 2015, 64(6): 1548-1563.

[doi:10.1109/TC.2014.2329695] |

| [45] |

Li ZH, Wan H, Deng YD, Zhao XB, Gao Y, Gu M, Song XY. A flattened-priority framework for mixed-criticality systems. IEEE Trans. on Industrial Electronics, 2020, 67(11): 9862-9872.

[doi:10.1109/TIE.2019.2956406] |

| [46] |

Li ZH, Wan H, Deng YD, Xiong K, Song XY. A resource-efficient priority scheduler for time-sensitive networking switches. CCF Trans. on Networking, 2020, 3(1): 21-34.

[doi:10.1007/s42045-020-00034-x] |

| [47] |

McKeown N. The islip scheduling algorithm for input-queued switches. IEEE/ACM Trans. on Networking, 1999, 7(2): 188-201.

[doi:10.1109/90.769767] |

| [48] |

Tămaş-Selicean D, Pop P, Steiner W. Synthesis of communication schedules for TTEthernet-based mixed-criticality systems. In: Proc. of the 8th IEEE/ACM/IFIP Int’l Conf. on Hardware/Software Codesign and System Synthesis. New York: ACM, 2012. 473–482.

|

| [49] |

Tămaş-Selicean D, Pop P. Optimization of TTEthernet networks to support best-effort traffic. In: Proc. of the 2014 IEEE Emerging Technology and Factory Automation (ETFA). Barcelona: IEEE, 2014. 1–4.

|

| [50] |

Bjørner N, de Moura L, Nachmanson L, Wintersteiger C. Programming Z3. https://theory.stanford.edu/~nikolaj/programmingz3.html

|

| [51] |

Bjørner N, de Moura L, Nachmanson L, Wintersteiger C. The Z3 theorem prover. https://github.com/Z3Prover/z3

|

| [52] |

Pozo F, Rodriguez-Navas G, Hansson H, Steiner W. SMT-based synthesis of TTEthernet schedules: A performance study. In: Proc. of the 10th IEEE Int’l Symp. on Industrial Embedded Systems (SIES). Siegen: IEEE, 2015. 1–4.

|

| [53] |

Pozo F, Steiner W, Rodriguez-Navas G, Hansson H. A decomposition approach for SMT-based schedule synthesis for time-triggered networks. In: Proc. of the 20th IEEE Conf. on Emerging Technologies Factory Automation. Luxembourg: IEEE, 2015. 1–8.

|

| [54] |

Li ZH, Wan H, Deng YD, Zhao XB, Gao Y, Song XY, Gu M. Time-triggered switch-memory-switch architecture for time-sensitive networking switches. IEEE Trans. on Computer-aided Design of Integrated Circuits and Systems, 2020, 39(1): 185-198.

[doi:10.1109/TCAD.2018.2883996] |

| [55] |

Craciunas SS, Oliver RS, Chmelík M, Steiner W. Scheduling real-time communication in IEEE 802.1Qbv time sensitive networks. In: Proc. of the 24th Int’l Conf. on Real-time Networks and Systems. Brest: ACM, 2016. 183–192.

|

| [56] |

Craciunas SS, Oliver RS. Combined task- and network-level scheduling for distributed time-triggered systems. Real-time Systems, 2016, 52(2): 161-200.

[doi:10.1007/s11241-015-9244-x] |

| [57] |

Oliver RS, Craciunas SS, Steiner W. IEEE 802.1Qbv gate control list synthesis using array theory encoding. In: Proc. of the IEEE Real-time and Embedded Technology and Applications Symp. (RTAS). Porto: IEEE, 2018. 13–24.

|

| [58] |

Steiner W, Craciunas SS, Oliver RS. Traffic planning for time-sensitive communication. IEEE Communications Standards Magazine, 2018, 2(2): 42-47.

[doi:10.1109/MCOMSTD.2018.1700055] |

| [59] |

IEEE. IEEE Std 802.1Q-2014 IEEE 802.1Qch-2017 IEEE Standard for Local and metropolitan area networks—Bridges and bridged networks—Amendment 29: Cyclic queuing and forwarding. IEEE, 2017. 1–30.

|

| [60] |

Yan JL, Quan W, Jiang XY, Sun ZG. Injection time planning: Making CQF practical in time-sensitive networking. In: Proc. of the 2020 IEEE Conf. on Computer Communications. Toronto: IEEE, 2020. 616–625.

|

| [61] |

Nayak NG, Dürr F, Rothermel K. Time-sensitive software-defined network (TSSDN) for real-time applications. In: Proc. of the 24th Int’l Conf. on Real-time Networksand Systems. Brest: ACM, 2016. 193–202.

|

| [62] |

Nayak NG, Dürr F, Rothermel K. Incremental flow scheduling and routing in time-sensitive software-defined networks. IEEE Trans. on Industrial Informatics, 2018, 14(5): 2066-2075.

[doi:10.1109/TII.2017.2782235] |

| [63] |

Yu QH, Wang T, Zhao XB, Wang H, Gao Y, Lu CY, Gu M. Fast real-time scheduling for Ethernet-based train control networks. In: Proc. of the 2018 IEEE Int’l Conf. on Parallel & Distributed Processing with Applications, Ubiquitous Computing & Communications, Big Data & Cloud Computing, Social Computing & Networking, Sustainable Computing & Communications (ISPA/IUCC/BDCloud/SocialCom/SustainCom). Melbourne: IEEE, 2018. 533–540.

|

| [64] |

Yu QH, Gu M. Adaptive group routing and scheduling in multicast time-sensitive networks. IEEE Access, 2020, 8: 37855-37865.

[doi:10.1109/ACCESS.2020.2974580] |

| [65] |

Falk J, Dürr F, Rothermel K. Time-triggered traffic planning for data networks with conflict graphs. In: Proc. of the 2020 IEEE Real-time and Embedded Technology and Applications Symp. (RTAS). Sydney: IEEE, 2020. 124–136.

|

| [66] |

Wang NC, Yu QH, Wan H, Song XY, Zhao XB. Adaptive scheduling for multicluster time-triggered train communication networks. IEEE Trans. on Industrial Informatics, 2019, 15(2): 1120-1130.

[doi:10.1109/TII.2018.2865760] |

| [67] |

Finzi A, Craciunas SS. Integration of SMT-based scheduling with RC network calculus analysis in TTEthernet networks. In: Proc. of the 24th IEEE Int’l Conf. on Emerging Technologies and Factory Automation (ETFA). Zaragoza: IEEE, 2019. 192–199.

|

| [68] |

Yan JL, Quan W, Yang XR, Fu WW, Jiang Y, Yang H, Sun ZG. TSN-Builder: Enabling rapid customization of resource-efficient switches for time-sensitive networking. In: Proc. of the 57th ACM/IEEE Design Automation Conf. (DAC). San Francisco: IEEE, 2020. 1–6.

|

| [69] |

Quan W, Fu WW, Yan JL, Sun ZG. OpenTSN: An open-source project for time-sensitive networking system development. CCF Trans. on Networking, 2020, 3(1): 51-65.

[doi:10.1007/s42045-020-00029-8] |

| [70] |

Craciunas SS, Oliver RS. An overview of scheduling mechanisms for time-sensitive networks. In: Proc. of the 2017 Real-time Summer School Lécole Dété Temps Réel (ETR), 2017. 1551–3203.

|

| [71] |

Craciunas SS, Oliver RS, Steiner W. Formal scheduling constraints for time-sensitive networks. arXiv:1712.02246, 2017.

|

| [72] |

Zhang CW, Wang Y, Yao RY, Zhou BY, Cheng L, Xu Y, Li XG, Cheng J, Liu B. Packet-size aware scheduling algorithms in guard band for time sensitive networking. CCF Trans. on Networking, 2020, 3(1): 4-20.

[doi:10.1007%2Fs42045-020-00031-0] |

| [73] |

Le Boudec JY, Thiran P. Network Calculus: A Theory of Deterministic Queuing Systems for the Internet. 5th ed., New York: Springer-Verlag Lecture Notes on Computer Science, 2001.

|

| [74] |

de Azua JAR, Boyer M. Complete modelling of AVB in network calculus framework. In: Proc. of the 22nd Int’l Conf. on Real-time Networks and Systems. Versaille: ACM, 2014. 55–64.

|

| [75] |

Axer P, Thiele D, Ernst R, Diemer J. Exploiting shaper context to improve performance bounds of Ethernet AVB networks. In: Proc. of the 51st Annual Design Automation Conf. San Francisco: ACM, 2014. 1–6.

|

| [76] |

Cao JY, Cuijpers PJL, Bril RJ, Lukkien JJ. Tight worst-case response-time analysis for Ethernet AVB using eligible intervals. In: Proc. of the IEEE World Conf. on Factory Communication Systems (WFCS). Aveiro: IEEE, 2016. 1–8.

|

| [77] |

Li ZH, Wan H, Pang ZY, Chen QB, Deng YD, Zhao XB, Gao Y, Song XY, Gu M. An enhanced reconfiguration for deterministic transmission in time-triggered networks. IEEE/ACM Trans. on Networking, 2019, 27(3): 1124-1137.

[doi:10.1109/TNET.2019.2911272] |

| [78] |

Li ZH, Wan H, Zhao BX, Deng YD, Gu M. Dynamically optimizing end-to-end latency for time-triggered networks. In: Proc. of the 2019 SIGCOMM Workshop on Networking for Emerging Applications and Technologies. Beijing: ACM, 2019. 36–42.

|

| [18] |

工业互联网产业联盟. 时间敏感网络(TSN)产业发展报告. 2019. https://aii-alliance.org/upload/202002/0226_154618_139.pdf

|

| [19] |

工业互联网产业联盟. 时间敏感网络(TSN)产业白皮书. 2020. https://aii-alliance.org/upload/202009/0901_165010_961.pdf

|

| [20] |

国务院印发《关于深化“互联网+先进制造业”发展工业互联网的指导意见》. 智能制造, 2017, (12): 4.

|